APT42: Encantos perversos, contras y compromisos

Hoy, Mandiant publica un informe completo con detalles sobre APT42, un grupo de ciberespionaje patrocinado por el Estado de Irán, encargado de realizar operaciones de recopilación de información y vigilancia contra personas y organizaciones de interés estratégico para el Gobierno iraní. Estimamos con confianza moderada que APT42 opera en nombre de la Organización de Inteligencia (Intelligence Organization, IO) de la Guardia Revolucionaria Islámica (Islamic Revolutionary Guard Corps, IRGC) en función de patrones de objetivos que se alinean con los mandatos y las prioridades operacionales de la organización.

El informe completo publicado abarca la actividad reciente e histórica de APT42 que se remonta al menos a 2015, las tácticas, técnicas y procedimientos del grupo, los patrones de objetivos y aclara las conexiones históricas con APT35. APT42 coincide parcialmente con los informes públicos sobre TA453 (Proofpoint), Yellow Garuda (PwC), ITG18 (IBM X-Force), Phosphorus (Microsoft) y Charming Kitten (ClearSky y CERTFA).

Lea el informe APT42 ahora y escuche nuestro podcast para obtener aún más información sobre APT42.

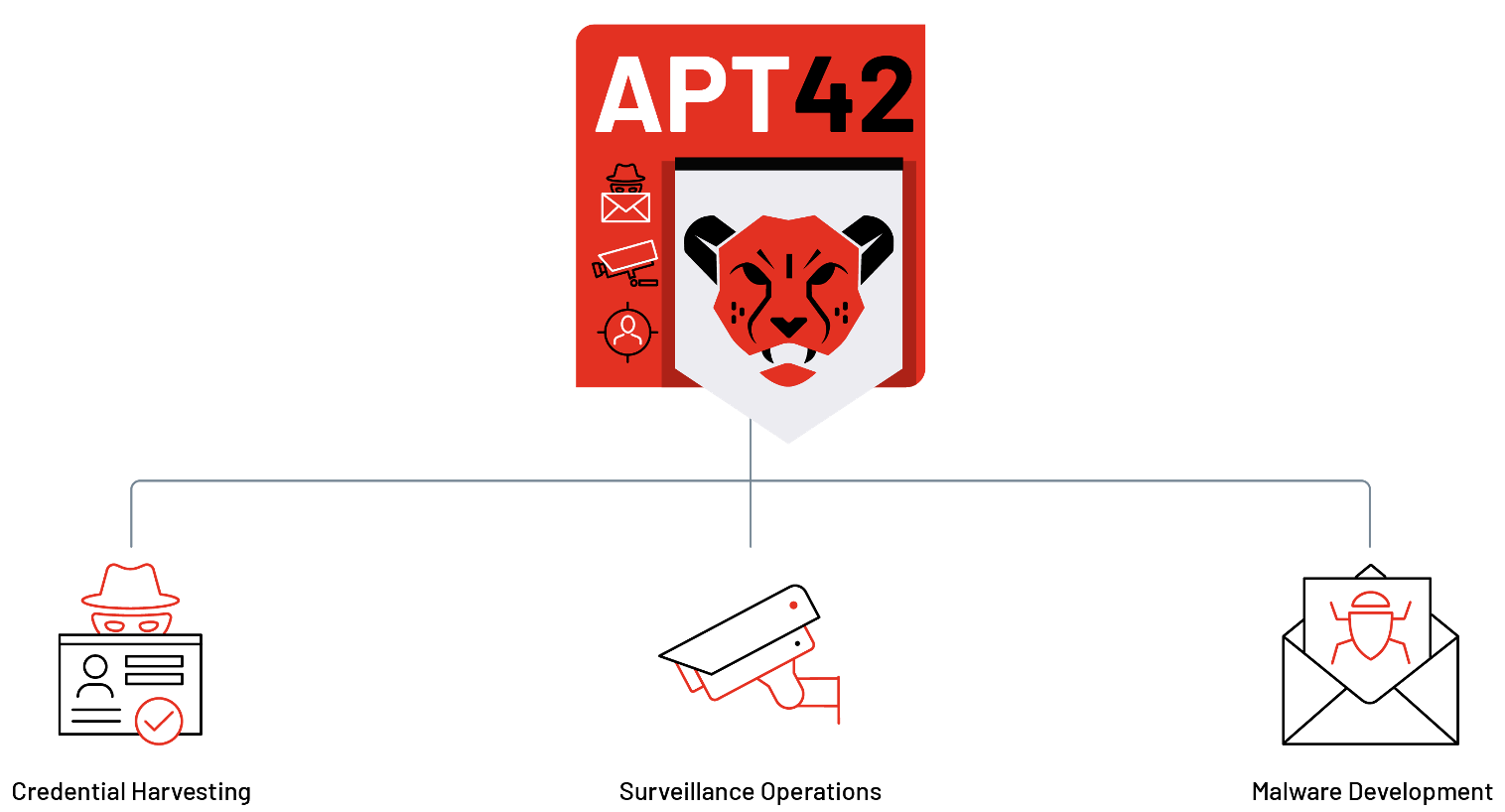

Operaciones de APT42

APT42 utiliza técnicas de ingeniería social y phishing selectivo altamente específicas diseñadas para generar confianza y establecer una buena relación con sus víctimas a fin de acceder a sus cuentas de correo electrónico personales o corporativas o con el objetivo de instalar malware de Android en sus dispositivos móviles. Además, APT42 usa malware de Windows con poca frecuencia para complementar sus esfuerzos de recopilación de credenciales y vigilancia.

Las operaciones de APT42 se dividen en general en tres categorías:

- Recopilación de credenciales: Con frecuencia, APT42 ataca a cuentas de correo electrónico corporativas y personales a través de campañas de phishing selectivo altamente específicas con un mayor énfasis en generar confianza y establecer una buena relación con el objetivo antes de intentar robar sus credenciales. Mandiant también tiene indicios de que el grupo aprovecha la recopilación de credenciales a fin de recopilar códigos de autenticación multifactor (Multi-Factor Authentication, MFA) de modo de evadir los métodos de autenticación y ha utilizado credenciales comprometidas para obtener acceso a las redes, dispositivos y cuentas de empleadores, colegas y familiares de la víctima inicial.

- Operaciones de vigilancia: Al menos a fines de 2015, un subconjunto de la infraestructura de APT42 sirvió como servidores de comando y control (C2) del malware móvil de Android diseñado para rastrear ubicaciones, supervisar comunicaciones y, en general, vigilar las actividades de personas de interés para el Gobierno iraní, incluidos activistas y disidentes dentro de Irán.

- Implementación de malware: Si bien APT42 prefiere principalmente la recopilación de credenciales a la actividad en el disco, varias puertas traseras personalizadas y herramientas livianas complementan su arsenal. Es probable que el grupo incorpore estas herramientas en sus operaciones cuando los objetivos van más allá de la recopilación de credenciales.

Desde principios de 2015, Mandiant ha observado más de 30 operaciones de APT42 específicas confirmadas que abarcan estas categorías. Es casi seguro que el número total de operaciones de intrusiones de APT42 es mucho más alto en función del alto ritmo operativo del grupo, las brechas de visibilidad causadas en parte por la individualización del grupo de cuentas de correo electrónico personales y los esfuerzos enfocados a nivel nacional, y la gran cantidad de informes de la industria de código abierto sobre grupos de amenazas probablemente asociados con APT42.

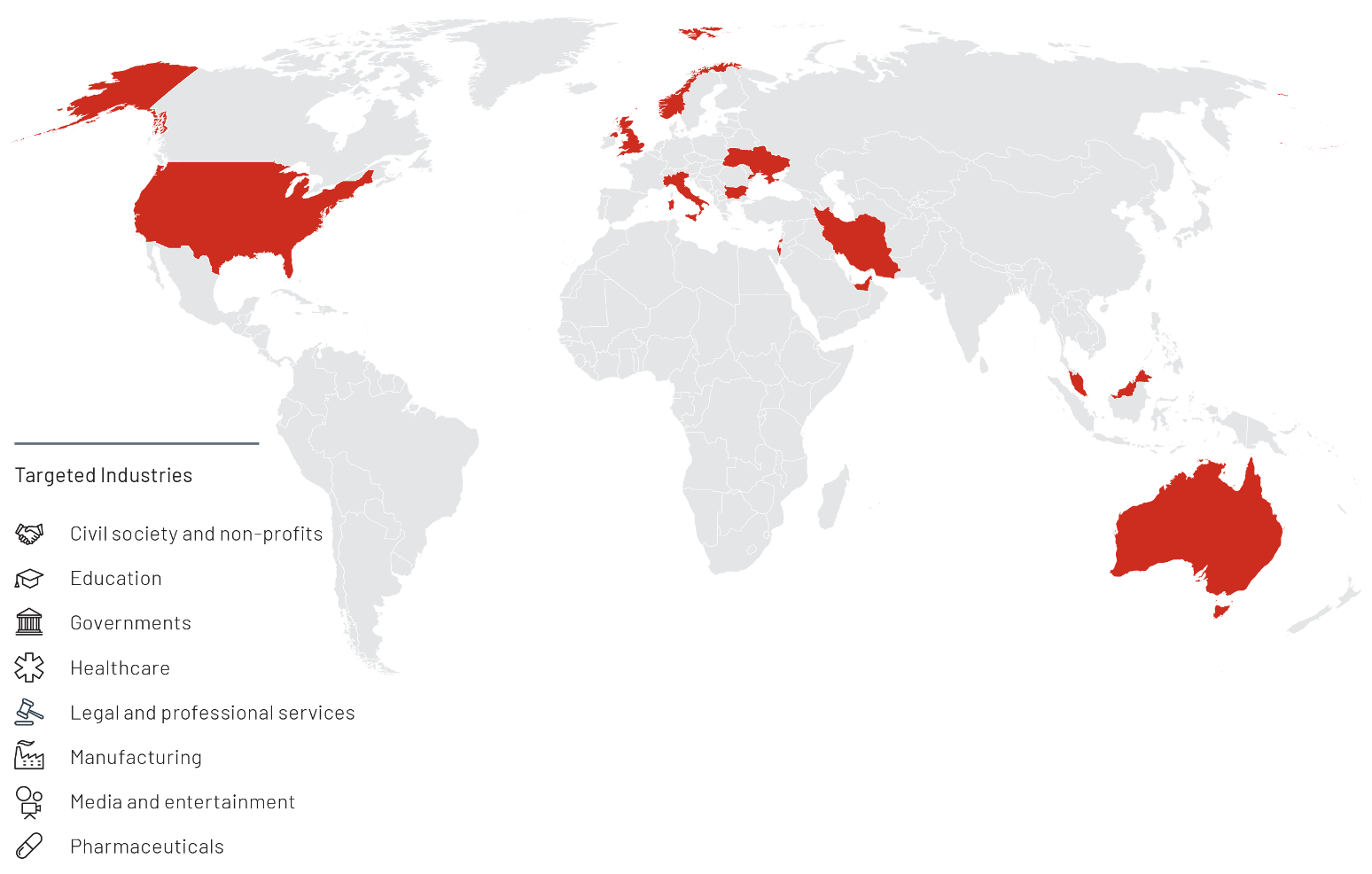

Patrones de objetivos de APT42

Los patrones de objetivos para las operaciones de APT42 son similares a los de otros actores de ciberespionaje iraníes, con un gran segmento de su actividad centrado en la región de Medio Oriente. Sin embargo, a diferencia de otros presuntos grupos de ciberespionaje afiliados a la IRGC que se han centrado en atacar a la base industrial de defensa o realizar una recopilación a gran escala de información de identificación personal (PII), APT42 se dirige principalmente a organizaciones y personas consideradas opositoras o enemigas del régimen para obtener acceso específicamente a sus cuentas personales y dispositivos móviles. El grupo ha atacado sistemáticamente a grupos de expertos occidentales, investigadores, periodistas, funcionarios gubernamentales occidentales actuales, exfuncionarios gubernamentales iraníes y la diáspora iraní en el extranjero.

Algo de la actividad de APT42 indica que el grupo altera su enfoque operativo a medida que evolucionan las prioridades de Irán, para incluir operaciones específicas contra el sector farmacéutico al comienzo de la pandemia de la COVID-19 en marzo de 2020 y perseguir a grupos de oposición nacionales y extranjeros antes de una elección presidencial iraní. Esto indica que el Gobierno iraní confía en APT42 para reaccionar rápidamente a los cambios geopolíticos ajustando sus operaciones flexibles a objetivos de interés operativo para Teherán.

Posibles vínculos entre APT42 y la actividad de ransomware

Mandiant destaca aún más los informes de código abierto de Microsoft que afirman una conexión entre los grupos de actividad de intrusión que generalmente se alinean con APT42 y UNC2448, un actor del nexo de Irán conocido por el análisis generalizado de varias vulnerabilidades, el uso de la herramienta Fast Reverse Proxy y por actividad de ransomware usando BitLocker. Especialmente, Mandiant no ha observado superposiciones técnicas entre APT42 y UNC2448.

- En noviembre de 2021, Microsoft informó que Phosphorus ha atacado a la VPN Fortinet FortiOS SSL y los servidores Exchange sin corregir en las instalaciones a nivel mundial con la intención de implementar ransomware como BitLocker en redes vulnerables, alineándose con la actividad que rastreamos como UNC2448. Los informes anteriores sobre Phosphorus generalmente se alinearon con las operaciones de recopilación de credenciales y phishing selectivo de APT42.

Si bien Mandiant no ha observado superposiciones técnicas entre APT42 y UNC2448, este último también puede tener vínculos con la IRGC-IO. Evaluamos con confianza moderada que UNC2448 y los personajes de Telegram de Revengers son operados por al menos dos empresas de fachada iraníes, Najee Technology y Afkar System, según información de código abierto y fallas de seguridad operativa por parte de los actores. Las campañas públicas de filtración de la cuenta de Telegram de Lab Dookhtegan hacían suponer además que estas empresas son responsables de la actividad de amenazas alineada con UNC2448 y operan en nombre de la IRGC-IO.

- Mandiant identificó vínculos entre UNC2448, el personaje de los Revengers, una persona llamada Ahmad Khatibi y una probable empresa de fachada iraní llamada Afkar System.

- Entre febrero y septiembre de 2021, el personaje de los Revengers ofreció a la venta datos y acceso principalmente a empresas israelíes en su canal de Telegram.

- Además, las superposiciones de infraestructura probablemente causadas por un error humano indican que UNC2448 tiene conexiones con una segunda empresa de fachada, Najee Technology.

- Publicaciones públicas del canal de Telegram de Lab Dookhtegan en julio de 2022 afirmaban que Afkar System y Najee Technology son empresas de fachada que realizan operaciones cibernéticas en nombre de la Organización de Inteligencia de la IRGC.

Mirando hacia el futuro

La actividad de APT42 representa una amenaza para funcionarios de política exterior, comentaristas y periodistas, en especial, aquellos en los Estados Unidos, el Reino Unido e Israel, que trabajan en proyectos relacionados con Irán. Además, la actividad de vigilancia del grupo destaca el riesgo real para los objetivos individuales de las operaciones de APT42, que incluyen ciudadanos iraníes con doble nacionalidad, exfuncionarios del Gobierno y disidentes tanto dentro de Irán como aquellos que abandonaron el país anteriormente, a menudo por temor a su seguridad personal.

No anticipamos cambios considerables en las tácticas operativas y el mandato de APT42 dada la larga historia de actividad e impermeabilidad a los derribos de infraestructura y la atención de los medios sobre las fallas de seguridad operativa. Sin embargo, el grupo ha demostrado su capacidad para alterar rápidamente su enfoque operativo a medida que las prioridades de Irán cambian con el tiempo gracias a la evolución de las condiciones nacionales y geopolíticas. Evaluamos con un alto nivel de confianza que APT42 continuará realizando operaciones de ciberespionaje y vigilancia alineadas con la evolución de los requisitos de recopilación de información operativa iraníes.

Lea el informe completo sobre APT42 hoy y escuche el podcast The Defender's Advantage para obtener más información.