A HADES y de regreso: UNC2165 cambia a LOCKBIT para evadir las sanciones

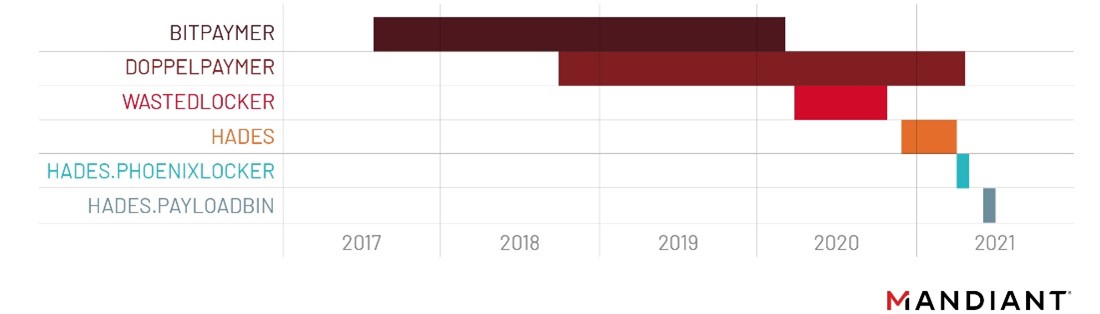

La Oficina de Control de Activos Extranjeros (OFAC) del Departamento del Tesoro de los Estados Unidos sancionó a la entidad conocida como Evil Corp en diciembre de 2019, citando el extenso desarrollo, uso y control del grupo sobre el ecosistema de malware DRIDEX. Desde que se anunciaron las sanciones, los actores afiliados a Evil Corp parecen haber cambiado continuamente el ransomware que utilizan (Figura 1). Específicamente después de un aviso de la OFAC en octubre de 2020, hubo un cese de la actividad de WASTEDLOCKER y la aparición de múltiples variantes de ransomware estrechamente relacionadas en una sucesión relativamente rápida. Estos desarrollos sugirieron que los actores enfrentaron desafíos para recibir pagos de rescate después de la asociación pública de su ransomware con Evil Corp.

Mandiant ha investigado múltiples intrusiones de ransomware LOCKBIT atribuidas a UNC2165, un grupo de amenaza motivado financieramente, que presenta muchas coincidencias con el grupo de amenazas reportado públicamente como "Evil Corp". UNC2165 ha estado activo cuando menos desde 2019 y se observó que obtiene acceso a las redes de las víctimas casi exclusivamente a través de la cadena de infección FAKEUPDATES, rastreada por Mandiant como UNC1543. Anteriormente, hemos observado a UNC2165 implementar HADES ransomware. Sobre la base de las coincidencias entre UNC2165 y Evil Corp, evaluamos con gran confianza que estos actores han pasado de utilizar otras variantes de ransomware a LOCKBIT, un conocido ransomware como servicio (RaaS) en sus operaciones, lo que probablemente dificultará los esfuerzos de atribución, con el fin de evadir las sanciones.

Coincidencias de UNC2165 con la actividad de Evil Corp

Las sanciones de la OFAC contra Evil Corp en diciembre de 2019 se anunciaron en conjunto con el desbloqueo del proceso judicial del Departamento de Justicia (DOJ) contra individuos por su participación en la operación de malware Bugat, cuyas versiones actualizadas se llamaron más tarde DRIDEX. Se creía que DRIDEX operaba bajo un modelo de afiliación con múltiples actores involucrados en la distribución del malware. Si bien el malware se utilizó inicialmente como troyano bancario tradicional, a partir de 2018, observamos que cada vez más DRIDEX se usaba como un conducto para implementar otros artefactos, posterior a la explotación de las máquinas de las víctimas. Los investigadores de seguridad también comenzaron a informar sobre el uso de DRIDEX antes del despliegue de BITPAYMER, lo que fue consistente con una tendencia emergente de ataques con alcance más amplio al momento en que el ransomware se desplegaba, después del compromiso en los entornos de las víctimas. Aunque Evil Corp fue sancionada por el desarrollo y distribución de DRIDEX, el grupo ya estaba comenzando a cambiar hacia operaciones de ransomware más lucrativas.

La actividad de UNC2165 probablemente representa una evolución en las operaciones de los actores afiliados a Evil Corp. Numerosos informes han destacado la progresión de la actividad vinculada, incluido el desarrollo de nuevas familias de ransomware y una menor dependencia en DRIDEX para habilitar las intrusiones. A pesar de estos aparentes esfuerzos para hacer más difícil la atribución, UNC2165 tiene notables similitudes con las operaciones atribuidas públicamente a Evil Corp, incluida una gran dependencia de FAKEUPDATES para obtener acceso inicial a las víctimas, además de coincidencias en su infraestructura y uso de familias particulares de ransomware.

- UNC2165 ha obtenido, casi de manera exclusiva, el acceso inicial a las redes de las víctimas por medio de UNC1543. UNC1543 es un grupo de amenaza, motivado financieramente, que ha distribuido FAKEUPDATES desde al menos abril de 2018. En los meses previos a los procesos judiciales, Mandiant informó sobre el uso de FAKEUPDATES como el vector de ataque inicial para las infecciones de DRIDEX, que luego resultarían en el despliegue de BITPAYMER o DOPPELPAYMER.

- UNC2165 ha desplegado el ransomware HADES, que tiene similitudes funcionales y de código con otros ransomware, que se cree que están asociados con actores de amenazas afiliados a Evil Corp.

- Las payload BEACON y los servidores de comando y control (C2) atribuidos a UNC2165, también han sido reportados públicamente por otros proveedores de seguridad en asociación con la presunta actividad de Evil Corp (Tabla 1)

Tabla 1: Ejemplos de servidores BEACON C2 utilizados por UNC2165 reportados por otros como Evil Corp

| |

BEACON C2 | Descripción |

mwebsoft[.]com | En junio de 2020, NCC Group informó sobre el ransomware WASTEDLOCKER, que atribuyeron a Evil Corp con gran confianza. En estos incidentes, el actor de amenazas aprovechó FAKEUPDATES para el acceso inicial. |

cutyoutube[.]com | En junio de 2021, Secureworks informó sobre las intrusiones de ransomware HADES atribuidas a "GOLD WINTER". En estos incidentes, el actor de amenazas aprovechó FAKEUPDATES o credenciales de VPN para el acceso inicial. Esta actividad se atribuyó más tarde a GOLD DRAKE (también conocida como Evil Corp), después de un análisis más detallado del ransomware y coincidencias con otras familias que se cree que son operadas por GOLD DRAKE. |

potasip[.]com | En febrero de 2022, SentinelOne publicó un informe en profundidad sobre el linaje de Evil Corp en el que evaluaron con gran confianza que WASTEDLOCKER, HADES, PHOENIXLOCKER, PAYLOADBIN y MACAW fueron desarrollados por los mismos actores de amenazas. Los investigadores también notaron coincidencias en la infraestructura entre FAKEUPDATES y BITPAYMER, DOPPELPAYMER, WASTEDLOCKER y HADES ransomware. |

Coincidencias reportadas como "SilverFish"

UNC2165 también presenta coincidencias con un grupo de actividades denominado "SilverFish" por ProDaft. Mandiant revisó la información de este reporte y determinó que el panel de control de malware se utiliza para administrar infecciones FAKEUPDATES y distribuir payloads secundarias, incluyendo BEACON. Creemos que al menos parte de la actividad descrita se puede atribuir a UNC2165 en función de las payload de malware y otros artefactos técnicos incluidos en el informe.

- Un comando que aparece en una captura de pantalla dentro del informe de ProDaft es coherente con la actividad UNC2165. Según los informes, este comando ejecuta una payload BEACON que se comunica con el dominio C2 tanzaniafisheries[.]com desde un archivo .csproj mediante msbuild.exe. Atribuimos este dominio BEACON C2 a UNC2165 y hemos observado rutinariamente a UNC2165 aprovechando esta misma técnica para lanzar payloads con shellcode de BEACON a través de archivos .csproj. La ejecución de este comando a través del servidor C2 de FAKEUPDATES sugiere que UNC2165 tiene al menos algún nivel de acceso al panel de control, que le permite ejecutar comandos y lanzar payloads después del compromiso.

- Desde junio de 2020 hemos observado que, todas las payload BEACON entregadas a través de FAKEUPDATES se han atribuido a UNC2165 en función de la titularidad por parte de un cliente de hospedaje común y a prueba de balas; así como por las TTP observadas después de la explotación.

- FAKEUDPATES también ha entregado NETSUPPORT durante este período, pero actualmente no atribuimos esta actividad a UNC2165. Es muy probable que NETSUPPORT se utilice para monetizar ataques en máquinas que pertenecen a individuos, en lugar de organizaciones, mediante el robo de credenciales y otra información confidencial.

- El informe de ProDaft contiene una imagen que muestra que las payload secundarias se cargan directamente en el panel y se hace referencia a ellas mediante un número de ID de archivo. El script que hemos visto cargando COLORFAKE es consistente con esta actividad ya que incluye la siguiente referencia fileid = '<number>' (por ejemplo, var fileid = '190').

Ciclo de vida del ataque

Si bien la actividad de UNC2165 data de al menos junio de 2020, los siguientes TTP se centran en intrusiones en las que observamos directamente el ransomware desplegado.

Compromiso inicial y establecer presencia

UNC2165 ha obtenido acceso a las organizaciones de las víctimas principalmente a través de infecciones FAKEUPDATES que, en última instancia, entregan los inyectores para implementar muestras de BEACON en los equipos afectados. Los inyectores de las payloads de Cobalt Strike utilizadas por UNC2165 ha cambiado con frecuencia, pero han utilizado continuamente BEACON en la mayoría de las intrusiones desde 2020. Más allá de FAKEUPDATES, también hemos observado que UNC2165 aprovecha las credenciales potencialmente robadas, para obtener acceso inicial.

- Durante 2021, UNC2165 aprovechó los inyectores disponibles públicamente, incluido DONUT, para el despliegue de payload de BEACON; sin embargo, las intrusiones observadas desde finales de 2021 han utilizado el descargador COLORFAKE (también conocido como Blister).

- En intrusiones recientes de UNC2165 donde se observó el uso de COLORFAKE, recuperamos artefactos javascript que muestran la entrega inicial de payloads de COLORFAKE a través de FAKEUPDATES. Las payloads que se descargarían tienen cada una un valor de "fileid" que FAKEUPDATES recuperará y escribirá en el disco (Figura 2).

- La DLL COLORFAKE se coloca dentro de %ProgramData% como un archivo .tmp, se renombra a DLL y posteriormente ejecuta RunDLL32 con su función de exportación.

Figura 2: Implementación del inyector COLORFAKE |

var filename = 'VIDRESZR1.dll';

var fileid = '190';

var replyContent = getFileContentByFileId(fileid);

var folder = wsh.ExpandEnvironmentStrings('%programdata%');

var tempFileName = '';

do {

tempFileName = fso.BuildPath(folder, fso.GetTempName());

} while ( fso.FileExists(tempFileName) );

writeContentToFile(tempFileName, replyContent);

wsh.Run('cmd /C rename "'+tempFileName+'" "'+filename+'"', 0, true);

Escalar privilegios

UNC2165 ha adoptado múltiples enfoques comunes para la escalada de privilegios a lo largo de sus intrusiones, incluidos los ataques Mimikatz y Kerberoasting, dirigidos a los datos de autenticación almacenados en el registro de Windows, así como la búsqueda de documentos o archivos asociados con administradores de contraseñas o que pueden contener credenciales de texto sin formato.

- UNC2165 ha utilizado una cuenta de servicio para extraer copias del registro de SEGURIDAD de Windows.

- UNC2165 ha utilizado Mimikatz y ha realizado ataques Kerberoasting para obtener un amplio acceso a credenciales en los entornos de las víctimas. Los archivos de salida de datos de Kerberos generados por UNC2165 normalmente se colocan en el directorio raíz %ProgramData% (Figura 3). Los actores de amenaza también prueban las credenciales adquiridas en todo el dominio de destino para identificar el espacio en el que tendrían oportunidad de operar.

- UNC2165 ha buscado términos que incluyen keep, avamar, kdb, netapp, pass y passw para identificar los archivos o sistemas que pueden contener credenciales o datos confidenciales con fines de exfiltración. Además, los actores de amenaza han accedido directamente y exportado contraseñas de administradores de contraseñas empresariales.

- UNC2165 ha utilizado herramientas, incluyendo KEETHIEF/KEETHEFT y SecretServerSecretStealer, para recopilar información clave de KeePass y descifrar secretos de Thycotic Secret Server

c |

Reconocimiento interno

Después de las infecciones utilizando FAKEUPDATES de UNC1543, comúnmente vemos el uso de una serie de utilerías integradas de Microsoft Windows, tales como whoami, nltest, cmdkey y net, que son utilizadas contra sistemas recién accedidos para recopilar datos y aprender más sobre el entorno de la víctima. La mayoría de estos comandos se emiten mediante el uso de una lista grande de comandos de enumeración, delimitada por punto y coma, seguida de un reconocimiento adicional de PowerShell (Figura 4). Atribuimos esta actividad de reconocimiento inicial a UNC1543, tal y como ocurre antes del despliegue de BEACON por parte de UNC2165; sin embargo, es casi seguro que la información recopilada hasta este momento permita a UNC2165 la toma de decisiones. Durante las intrusiones, UNC2165 ha utilizado múltiples herramientas comunes de terceros, para permitir el reconocimiento de las redes de las víctimas y ha accedido a los sistemas internos para obtener información, que es posteriormente utilizada para guiar sus operaciones de intrusión.

- En una intrusión, UNC2165 descargó y ejecutó la utilidad Advanced Port Scanner.

- UNC2165 ha descargado e instalado la herramienta de gestión de activos Lansweeper.

- UNC2165 ha accedido al VMware VCenter de una víctima, que proporciona información sobre configuraciones de servidores, clústeres y dispositivos de almacenamiento en el entorno de virtualización de la organización.

- UNC2165 accedió a una consola de administración de TrendMicro OfficeScan y observó los roles de administrador y otra información de configuración.

|

Movimiento lateral y mantener la presencia

UNC2165 depende en gran medida del BEACON de Cobalt Strike para permitir el movimiento lateral y mantener la presencia en el entorno de la víctima. Más allá de su uso de BEACON, UNC2165 también ha utilizado protocolos administrativos y software común para permitir el movimiento lateral, incluidos RDP y SSH.

- Los actores de amenaza conectados a través de SSH a los sistemas de almacenamiento empresariales utilizaron PuTTy.

- UNC2165 se ha movido lateralmente dentro de los entornos de las víctimas a través de RDP.

- En apoyo, tanto de la persistencia como del movimiento lateral, UNC2165 ha creado cuentas de sistema locales y las ha agregado a grupos que incluyen administración local y usuarios RDP.

- En al menos un caso, UNC2165 mantuvo el acceso a un entorno de la víctima a través de su infraestructura VPN corporativa.

Completar la misión

En la mayoría de los casos, UNC2165 ha robado datos de sus víctimas para usarlos como parte de un esquema de extorsión después de haber desplegado ransomware en el entorno. En intrusiones donde se pudo identificar el método de exfiltración de datos, hay evidencia que sugiere que el grupo utilizó Rclone o MEGASync para transferir datos desde los entornos de las víctimas antes del cifrado. La utilidad Rclone se usa por muchos actores motivados financieramente, para sincronizar archivos confidenciales con proveedores de almacenamiento en la nube, y MEGASync sincroniza los datos con el servicio de alojamiento en la nube MEGA.

UNC2165 ha aprovechado múltiples programas por lotes de Windows durante las fases finales de sus operaciones para implementar el ransomware y, para modificar la configuración de los sistemas como soporte a la propagación del ransomware. Hemos observado que UN2165 utiliza tanto HADES como LOCKBIT; no hemos visto a estos actores de amenaza usar HADES desde principios de 2021. En particular, LOCKBIT es un destacado programa de afiliación de Ransomware-as-a-Service (RaaS), que monitoreamos bajo el nombre de UNC2758, que se ha anunciado en foros clandestinos desde principios de 2020 (21-00026166).

- UNC2165 usa un script que fuerza las actualizaciones de directiva de grupo y que agrega todos los archivos con extensiones EXE, BAT o DLL y los directorios C:\Programdata\ y C:\Windows\ a la lista de exclusiones de Windows Defender (Figura 5).

- UNC2165 también ha utilizado scripts WMI para detener y desinstalar productos antivirus y otros servicios de Windows antes de la implementación de ransomware (Figura 6).

- UNC2165 ha utilizado scripts para modificar múltiples llaves del registro de Windows con el objetivo de eliminar algunas barreras para la ejecución de ransomware y deshabilitar herramientas comúnmente utilizadas por los administradores, como el administrador de tareas de Windows, las herramientas para gestionar el registro y la línea de comandos (Figura 7).

- UNC2165 ha empleado un script de ejecución de ransomware que inicia el proceso de cifrado utilizando PSEXEC. Este script también deshabilita Windows Defender y borra los registros de eventos de Windows (Figura 8).

|

|

|

|

Actores de amenaza posiblemente afiliados

Sobre la base de la información sensible de fuentes confiables y la actividad en foros clandestinos, tenemos un nivel moderado de confianza en que un actor en particular, que opera en foros clandestinos, está afiliado a UNC2165. Para mayor detalle se puede consultar Mandiant Advantage.

- Mandiant ha hecho notar previamente que un grupo de servicios C2 de BEACON, alojados en el servicio a prueba de balas de yalishanda, aparentemente es operado por un actor de amenaza común. La información sensible obtenida de fuentes confiables reveló que la referencia de la cuenta asociada con este cliente también ha sido utilizada por el actor en foros clandestinos.

- La actividad en el foro clandestinos de este actor es consistente con los TTP utilizados en las operaciones UNC2165.

- En abril de 2022, el actor aparentemente compró el acceso a la VPN de una compañía de distribución mayorista, con un ingreso anual de $3 mil millones de dólares y ha expresado interés en comprar accesos de red adicionales. Aunque es menos común, hemos visto a UNC2165 usar credenciales potencialmente robadas en intrusiones.

- Entre diciembre de 2019 y agosto de 2020, el actor publicó al menos dos veces en exploit[.]in la búsqueda de versiones de Cobalt Strike para comprarlas.

- A partir de julio de 2019, han realizado varias publicaciones en exploit[.]in sobre la búsqueda de servicios y herramientas para ofuscar malware que permita evitar la detección.

- También identificamos un perfil de GitHub que coincide con el nombre de usuario del actor y, aunque la actividad de la cuenta es limitada, es consistente con las operaciones de UNC2165. En particular, el actor abrió un caso para un proyecto en el que se incluían argumentos de línea de comandos que mostraba que estaban intentando construir un ejecutor de shellcode para .csproj. UNC2165 utilizó archivos .csproj ampliamente durante este período de tiempo para implementar payloads de BEACON y ha utilizado los archivos .csproj para desplegar BEACON, los cuales son consistentes con el proyecto para el que se abrió el caso.

Implicaciones

El gobierno de los Estados Unidos continúa utilizando las sanciones como parte de un conjunto de herramientas más amplio para hacer frente a las operaciones de ransomware. Esto ha incluido sanciones tanto a los actores directamente involucrados en las operaciones de ransomware, como a los operadores de intercambio de criptomonedas que han recibido fondos ilícitos. Estas sanciones han tenido un impacto directo en las operaciones de los actores de amenaza, particularmente porque al menos algunas empresas involucradas en actividades de remediación de ransomware, como la negociación, se niegan a facilitar los pagos a entidades que han sido sancionadas en el pasado. En última instancia, esto puede reducir la capacidad de los actores de amenazas a recibir el pago por parte de las víctimas, que es el principal impulsor de las operaciones de ransomware.

La adopción de un ransomware ya existente, es una evolución natural de UNC2165 para intentar ocultar su afiliación con Evil Corp. Probablemente tanto el elevado uso de LOCKBIT en los últimos años, como su uso exitoso por varios grupos de amenaza diferentes, hicieron del ransomware una opción atractiva. El uso de este RaaS permitiría a UNC2165 mezclarse con otros afiliados, lo que requeriría una mayor visibilidad durante las primeras etapas del ciclo de vida del ataque para atribuir adecuadamente la actividad, en comparación con las operaciones anteriores que pueden haber sido atribuibles en función del uso de un ransomware exclusivo. Además, las frecuentes actualizaciones de código y el cambio de marca de HADES requerían recursos de desarrollo, y es posible que UNC2165 viera el uso de LOCKBIT como una opción más rentable. El uso de RaaS eliminaría el tiempo y el esfuerzo de desarrollo del ransomware, lo que permitiría que los recursos se utilicen en otros lugares, como por ejemplo en la expansión de las operaciones de despliegue de ransomware. Su adopción también podría permitir temporalmente a los actores, contar con más tiempo para el desarrollo de un ransomware completamente nuevo desde cero, limitando la capacidad de los investigadores de seguridad para vincularlo fácilmente a las operaciones anteriores de Evil Corp.

Es posible que los actores detrás de las operaciones de UNC2165 continúen tomando medidas adicionales para distanciarse del nombre de Evil Corp. Por ejemplo, los actores de amenaza podrían optar por abandonar su uso de FAKEUPDATES, una operación con vínculos bien documentados con actores de Evil Corp, en favor de un vector de entrega recientemente desarrollado o pueden buscar comprar el acceso en comunidades clandestinas. Ya existe alguna evidencia del desarrollo de esta tendencia, dado que UNC2165 ha aprovechado las credenciales robadas en un subconjunto de intrusiones, lo que es consistente con la actividad del foro clandestino de un miembro sospechoso. Esperamos que estos actores, así como otros que sean sancionados en el futuro, tomen medidas como estas para oscurecer sus identidades con el fin de garantizar que no sea un factor limitante para recibir los pagos de las víctimas.

Apéndice técnico

Mapeo MITRE ATT&CK

Mandiant ha observado que UNC2165 utiliza las siguientes técnicas.

Impacto

T1486: Data Encrypted for Impact

T1489: Service Stop

T1490: Inhibit System Recovery

T1529: System Shutdown/Reboot

Evasión de defensa

T1027: Obfuscated Files or Information

T1027.005: Indicator Removal from Tools

T1036: Masquerading

T1055: Process Injection

T1055.002: Portable Executable Injection

T1070.001: Clear Windows Event Logs

T1070.004: File Deletion

T1070.005: Network Share Connection Removal

T1070.006: Timestomp

T1078: Valid Accounts

T1112: Modify Registry

T1127.001: MSBuild

T1134: Access Token Manipulation

T1134.001: Token Impersonation/Theft

T1140: Deobfuscate/Decode Files or Information

T1202: Indirect Command Execution

T1218.005: Mshta

T1218.011: Rundll32

T1497: Virtualization/Sandbox Evasion

T1497.001: System Checks

T1553.002: Code Signing

T1562.001: Disable or Modify Tools

T1562.004: Disable or Modify System Firewall

T1564.003: Hidden Window

T1620: Reflective Code Loading

Comando y Control

T1071: Application Layer Protocol

T1071.001: Web Protocols

T1071.004: DNS

T1090.004: Domain Fronting

T1095: Non-Application Layer Protocol

T1105: Ingress Tool Transfer

T1573.002: Asymmetric Cryptography

Recolección

T1056.001: Keylogging

T1113: Screen Capture

T1115: Clipboard Data

T1560: Archive Collected Data

T1602.002: Network Device Configuration Dump

Descubrimiento

T1007: System Service Discovery

T1010: Application Window Discovery

T1012: Query Registry

T1016: System Network Configuration Discovery

T1033: System Owner/User Discovery

T1049: System Network Connections Discovery

T1057: Process Discovery

T1069: Permission Groups Discovery

T1069.001: Local Groups

T1069.002: Domain Groups

T1082: System Information Discovery

T1083: File and Directory Discovery

T1087: Account Discovery

T1087.001: Local Account

T1087.002: Domain Account

T1482: Domain Trust Discovery

T1518: Software Discovery

T1614.001: System Language Discovery

Movimiento lateral

T1021.001: Remote Desktop Protocol

T1021.002: SMB/Windows Admin Shares

T1021.004: SSH

Exfiltración

T1020: Automated Exfiltration

Ejecución

T1047: Windows Management Instrumentation

T1053: Scheduled Task/Job

T1053.005: Scheduled Task

T1059: Command and Scripting Interpreter

T1059.001: PowerShell

T1059.003: Windows Command Shell

T1059.005: Visual Basic

T1059.007: JavaScript

T1569.002: Service Execution

Persistencia

T1098: Account Manipulation

T1136: Create Account

T1136.001: Local Account

T1543.003: Windows Service

T1547.001: Registry Run Keys / Startup Folder

T1547.009: Shortcut Modification

Acceso a credenciales

T1003.001: LSASS Memory

T1003.002: Security Account Manager

T1552.002: Credentials in Registry

T1558: Steal or Forge Kerberos Tickets

T1558.003: Kerberoasting

Acceso inicial

T1133: External Remote Services

T1189: Drive-by Compromise

Desarrollo de recursos

T1588.003: Code Signing Certificates

T1588.004: Digital Certificates

T1608.003: Install Digital Certificate

Reglas YARA de LOCKBIT

Las siguientes reglas de YARA no están destinadas a ser utilizadas en sistemas de producción o para informar reglas de bloqueo sin ser validadas primero a través de los propios procesos de prueba internos de una organización para garantizar un rendimiento adecuado y limitar el riesgo de falsos positivos. Estas reglas están destinadas a servir como punto de partida para los esfuerzos de caza, que permitan identificar la actividad de LOCKBIT; sin embargo, es posible que necesiten ajustes con el tiempo si la familia de malware cambia.

rule LOCKBIT_Note_PE_v1 { strings:

$onion = /http:\/\/lockbit[a-z0-9]{9,49}.onion/ ascii wide $note1 = "restore-my-files.txt" nocase ascii wide $note2 = /lockbit[_-](ransomware|note)\.hta/ nocase ascii wide $v2 = "LockBit_2_0_Ransom" nocase wide

condition:

(uint16(0) == 0x5A4D) and (uint32(uint32(0x3C)) == 0x00004550) and $onion and (all of ($note*)) and not $v2 |

rule LOCKBIT_Note_PE_v2 { strings:

$onion = /http:\/\/lockbit[a-z0-9]{9,49}.onion/ ascii wide $note1 = "restore-my-files.txt" nocase ascii wide $note2 = /lockbit[_-](ransomware|note)\.hta/ nocase ascii wide $v2 = "LockBit_2_0_Ransom" nocase wide

condition:

(uint16(0) == 0x5A4D) and (uint32(uint32(0x3C)) == 0x00004550) and all of them } |