Evaluación del equipo de simulación de ataque

Compruebe su seguridad contra ataques del mundo real sin los riesgos derivados de los titulares negativos

Ponga a prueba su programa de ciberseguridad

Invirtió en su programa de ciberseguridad, pero ¿sabe cuál es su rendimiento bajo presión? Mandiant evalúa las capacidades de su programa frente a escenarios de ataque del mundo real para ayudar a mejorar su postura de seguridad.

Someta su programa de seguridad a prueba contra ataques del mundo real

Descubra los objetivos de ataque que exponen a su organización a los peores escenarios comerciales, tanto en la nube como en las instalaciones.

Adquiera experiencia en la lucha contra los ataques cibernéticos del mundo real

Simule las tácticas, las técnicas y los procedimientos (Tactics, Techniques, and Procedures, TTP) conocidos en intervenciones reales de respuesta ante incidentes.

Identifique y mitigue vulnerabilidades de seguridad complejas

Reciba un informe completo que detalla todas las vulnerabilidades de seguridad identificadas durante la evaluación, con recomendaciones de remediación.

Características de la evaluación del equipo de simulación de ataques de Mandiant

Escenario de ataque real

La metodología utiliza escenarios de ataque realistas con tácticas, técnicas y procedimientos conocidos en ataques del mundo real.

Objetivos personalizables

Intervenciones adaptadas a las necesidades de la organización, con objetivos basados en los riesgos más relevantes para su organización.

Objetivos de muestra:

- Obtener acceso a los datos de información de tarjetas de pago (Payment Card Information, PCI)

- Obtener acceso a información personal de identificación (Personally Identifiable Information, PII)

- Obtener acceso a secretos comerciales

Conocimiento sobre la industria

Consultores con experiencia en sectores de infraestructuras críticas, como energía, de la salud y telecomunicaciones.

Informes

Informes detallados y concisos con recomendaciones prácticas para ayudar a remediar los problemas identificados después de la intervención.

Nuestra metodología

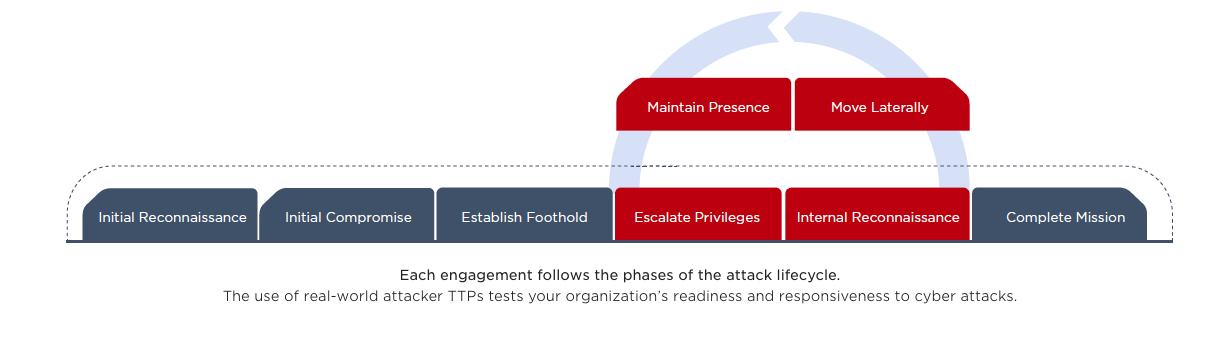

El equipo de simulación de ataque de Mandiant cuenta con una metodología sistemática, repetible y reproducible. Con la colaboración del equipo directivo de la organización, comenzamos por determinar la siguiente información básica y reglas de compromiso:

- ¿El equipo de simulación de ataque inicia su trabajo con información sobre su entorno (caja blanca) o sin ninguna información (caja negra)?

- ¿Con qué información cuenta Mandiant sobre activos de alto riesgo y vulnerabilidades en su industria?

- ¿Cuáles son los objetivos que desea que cumpla el equipo de simulación de ataque al simular un ataque real?

Una vez que se establecen los objetivos, el equipo de emergencias comienza por realizar un reconocimiento inicial. Mandiant utiliza una combinación de repositorios de información exclusiva, herramientas y técnicas de inteligencia de código abierto (Open-Source Intelligence, OSINT) para realizar reconocimientos en el entorno seleccionado.

Mandiant trabaja para obtener el acceso inicial al entorno objetivo explotando las vulnerabilidades o ejecutando un ataque de ingeniería social, y aprovecha las técnicas utilizadas por los atacantes del mundo real para obtener acceso privilegiado a estos sistemas.

Una vez que se obtiene el acceso, el equipo de emergencias intenta la escalación de privilegios para establecer y mantener la persistencia dentro del entorno mediante la implementación de una infraestructura de comando y control, tal como lo haría un atacante.

Después de que se establecen los sistemas de persistencia y comando y control dentro del entorno, el equipo de emergencias intenta cumplir con sus objetivos a través de cualquier medio no disruptivo necesario.

Resumen de las evaluaciones de ciberseguridad del equipo de simulación de ataque

Le ayudamos a:

- Comprobar la eficacia de su equipo de seguridad para responder ante un ataque cibernético

- Capacitar a su equipo para que pueda responder mejor en caso de futuros ataques cibernéticos

- Determinar el nivel de esfuerzo necesario para atacar sus datos confidenciales o infraestructura de TI

- Identificar y mitigar las vulnerabilidades de seguridad complejas antes de que un atacante las explote

- Recibir análisis de riesgos basados en hechos y recomendaciones de mejora

Lo que obtiene:

- Un resumen ejecutivo de alto nivel de la Evaluación del equipo de simulación de ataque, dirigido a los ejecutivos y a la alta dirección

- Un informe detallado que describa las medidas adoptadas durante la evaluación y un informe de todas las vulnerabilidades encontradas

- Análisis de riesgos basados en hechos que detallan la relevancia de cada vulnerabilidad con respecto a su entorno, y técnicas para validar dichas vulnerabilidades

- Recomendaciones estratégicas para la mejora a largo plazo

¿Está listo para comenzar?

Nuestros expertos en seguridad están a su disposición para ayudarle en caso de un incidente o para responder a sus preguntas sobre nuestros servicios de consultoría, y de detección y respuesta gestionada.