El Enfoque de Mandiant para la Seguridad de las Tecnologías Operativas

Esta publicación explica la filosofía de Mandiant y el enfoque de alto nivel hacia la seguridad de las tecnologías operativas (TO). En resumen, consideramos que la visibilidad combinada en los entornos de TI y TO es fundamental para detectar actividad maliciosa en cualquier etapa de una intrusión de TO. El enfoque de Mandiant para la seguridad de TO es:

Detectar amenazas en una fase temprana utilizando un conocimiento completo de la situación de las redes de TI y TO.

El área de superficie para la mayoría de las intrusiones trasciende las capas arquitectónicas porque, en casi todos los niveles a lo largo del camino, hay computadoras (servidores y estaciones de trabajo) y redes que utilizan los mismos o similares sistemas operativos y protocolos que se usan en TI y que sirven como un camino para impactar los activos físicos o el control de un proceso físico. El aislamiento de sistemas industriales —normalmente reconocido como el air gap— es, en muchos casos, un mito.

A menudo, la comunidad de seguridad de TO presta una atención especial al malware de sistemas de control industrial (ICS) en gran parte debido a su naturaleza novedosa y al hecho de que se han encontrado muy pocos ejemplos. Esta atención es útil por variadas razones, pero desproporcionada en relación con los métodos reales de las intrusiones en los que se utiliza malware especializado para ICS.

En los ataques en los que se utilizó malware especializado para TO como Industroyer y TRITON, los atacantes se movieron de la red de TI a la red de TO a través de sistemas que eran accesibles desde ambos entornos. Las puertas traseras tradicionales de malware, las extracciones con Mimikatz, las sesiones de escritorio remoto y otros métodos de ataque bien documentados y fáciles de detectar se utilizaron a lo largo de estas intrusiones y se encontraron en todos los niveles de los entornos de TI, de la zona desmilitarizada de TI (DMZ), de la DMZ de TO y de TO.

Creemos que los defensores y los gestores de incidentes deberían prestar mucha más atención a los métodos de intrusión o las tácticas, técnicas y procedimientos (TTP) a lo largo del ciclo de vida del ataque, la mayoría de los cuales están presentes en lo que llamamos "sistemas intermediarios", estaciones de trabajo y servidores predominantemente en red que utilizan sistemas operativos y protocolos que son similares (o iguales) a los utilizados en TI. Este enfoque es efectivo porque casi todos los ataques de TO sofisticados aprovechan estos sistemas como peldaños hacia su objetivo final.

Para ilustrar esta filosofía, presentamos algunos conceptos para abordar las amenazas de TO, incluyendo el Embudo de Oportunidad para la Detección de Amenazas de TO y la Teoría del 99, así como ejemplos prácticos derivados de nuestro trabajo de análisis y respuesta a incidentes. Esperamos que estas ideas continúen siendo adoptadas por otros en la comunidad de seguridad y ayuden a impulsar la discusión y la colaboración. Nos esforzamos por crear un mundo en el que atacar o interrumpir las operaciones de ICS le cueste al actor de amenazas su cobertura, sus herramientas, su tiempo y su libertad.

El "Embudo de Oportunidad" Destaca el Valor de Detectar Ataques de TO en "Sistemas Intermediarios"

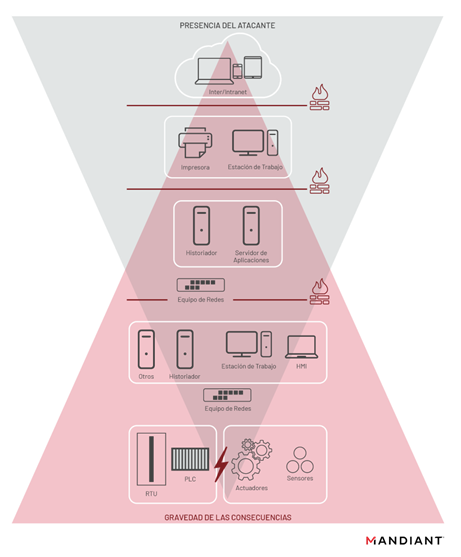

Durante décadas de responder y analizar muchas de las amenazas más importantes en TI y TO, Mandiant ha observado un patrón consistente en casi todos los incidentes de seguridad de TO: existe una relación inversa entre la presencia de las actividades de un atacante y la gravedad de las consecuencias para los activos o procesos físicos. Cuando se ve de esta manera, el ciclo de vida del ataque comienza a tomar una forma de "embudo", que representa tanto la amplitud de la huella del atacante como la amplitud de la oportunidad de detección para cualquier nivel dado. Del mismo modo, de arriba a abajo representamos la línea de tiempo de la intrusión y su proximidad al mundo físico. El fondo es el cruce del impacto del mundo cibernético al mundo físico.

Figura 1: El embudo de oportunidad para la detección de amenazas de TO

En las primeras etapas del ciclo de vida del ataque, el intruso pasa períodos de tiempo prolongados apuntando a componentes, como servidores y estaciones de trabajo, en TI y la DMZ de TI. Identificar la actividad de amenazas en este nivel arquitectónico es relativamente sencillo, dado que el tiempo de permanencia es alto, los actores de amenazas a menudo dejan rastros visibles y hay muchas herramientas de seguridad maduras, servicios y otras capacidades diseñadas para detectar esta actividad. Si bien es difícil anticipar o asociar esta actividad de intrusión temprana en las capas de TI con ataques dirigidos a TO más complejos, las redes de TI siguen siendo la mejor zona para detectar ataques.

Además de ser relativamente fácil de detectar, la actividad temprana de los atacantes también presenta un riesgo muy bajo de impacto negativo en las redes de TO. Esto se debe principalmente a que las redes de TO están comúnmente segmentadas, a menudo con una DMZ de TO que las separa de TI, lo que limita el acceso de los atacantes al proceso industrial. Además, los ataques de TO dirigidos comúnmente requieren que los actores de amenazas adquieran abundante documentación de procesos para determinar cómo obtener el resultado deseado. Si bien parte de esta información puede estar disponible en redes de TI, la planificación de este tipo de ataque casi seguramente requeriría una mayor visibilidad del proceso, que solo está disponible en la red de TO. Es por eso que, a medida que la intrusión progresa y el atacante se acerca u obtiene acceso a las redes de TO, la gravedad de los posibles resultados negativos se vuelve proporcionalmente mayor. Sin embargo, la actividad se vuelve más difícil de detectar a medida que la huella del atacante se hace más pequeña y hay menos herramientas de seguridad disponibles para los defensores.

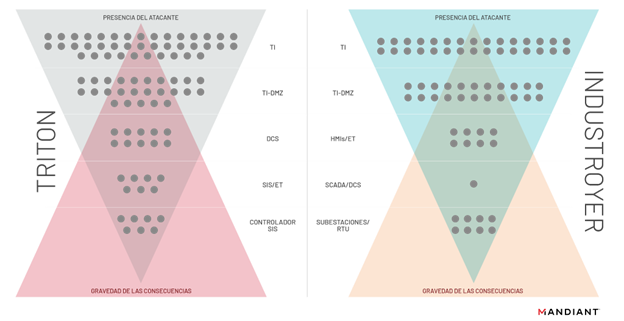

Los Ataques de TRITON e Industroyer Ejemplifican este Fenómeno

La Figura 2 muestra una representación aproximada de los endpoints que se vieron comprometidos en toda la arquitectura de las organizaciones víctimas durante los ataques de TRITON e Industroyer. El Embudo de Oportunidad se encuentra en la intersección entre los dos triángulos. Es aquí donde el equilibrio entre la presencia del atacante y la consecuencia operativa de una intrusión hace que sea más fácil y significativo para las organizaciones de seguridad identificar la actividad de amenaza. Como resultado, la caza de amenazas (Threat Hunting) cerca de la DMZ de TO y el Sistema de Control Distribuido (DCS) representa el enfoque más eficiente, ya que las características detectables de la intrusión todavía están presentes y la gravedad de las posibles consecuencias de la intrusión es alta, pero aún no crítica.

Figura 2: Representación aproximada de los endpoints comprometidos durante los ataques de TRITON e Industroyer

Tanto en los incidentes de TRITON como en los de Industroyer, el actor de amenazas siguió un patrón consistente atravesando la arquitectura de las víctimas desde las redes de TI, a través de la red de TO, y finalmente llegando a los controles físicos del proceso. En ambos incidentes, observamos que el actor se movía a través de arquitecturas segmentadas utilizando computadoras ubicadas en diferentes zonas. Si bien solo ilustramos dos incidentes en este blog, destacamos que el movimiento a través de zonas aprovechando las computadoras también se ha observado en todos los incidentes de seguridad de TO públicos hasta la fecha.

La Teoría del 99: Casi Toda la Actividad de Amenazas Ocurre en Sistemas Windows y Linux

Mandiant tiene una visibilidad única del ciclo de vida completo de los ataques de miles de intrusiones, tanto a partir de investigación independiente como de su experiencia de respuesta a incidentes de primera mano. Esto nos ha permitido respaldar esta teoría con datos del mundo real, algunos de los cuales compartimos aquí. Mandiant ha identificado consistentemente TTP similares aprovechados por actores de amenazas, independientemente de su industria objetivo u objetivos finales. Creemos que la visibilidad del tráfico de red y los comportamientos de los endpoints son algunos de los componentes más importantes para la seguridad de TI. Estos componentes también son críticos para prevenir pivotes a activos clave en la red de TO y detectar la actividad de amenazas una vez que llega a las TO.

Nuestras observaciones se pueden resumir en lo que llamamos la Teoría del 99, que establece que en las intrusiones que son lo suficientemente profundas como para impactar las TO:

- El 99 % de los sistemas comprometidos serán estaciones de trabajo y servidores informáticos

- El 99 % del malware estará diseñado para estaciones de trabajo y servidores informáticos

- El 99 % de los análisis forenses se realizarán en estaciones de trabajo y servidores informáticos

- El 99 % de las oportunidades de detección serán para la actividad conectada a estaciones de trabajo y servidores informáticos

- El 99 % del tiempo de permanencia de intrusión ocurre en equipos informáticos comerciales listos para usar (COTS) antes de que cualquier dispositivo de nivel 0-1 de Purdue se vea afectado

Como resultado, generalmente hay una superposición significativa entre las TTP utilizadas por los actores de amenazas que apuntan tanto a las redes de TI como a las de TO.

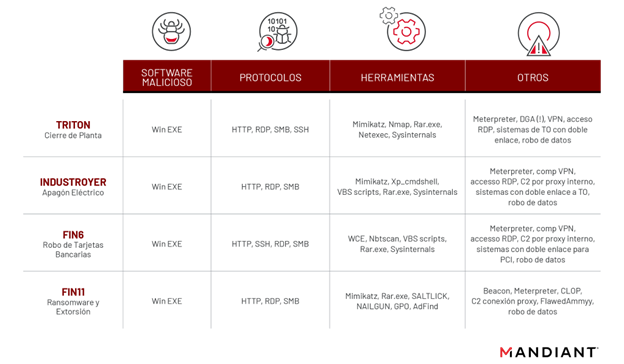

Figura 3: TTP observados en incidentes de TI y TO

La Figura 3 presenta un resumen de las superposiciones de TTP entre TRITON, Industroyer y algunas actividades relativamente comunes de los actores de amenaza FIN6 y FIN11. FIN6 es un grupo de operadores de intrusión que han comprometido múltiples entornos de punto de venta (POS) para robar datos de tarjetas de pago y venderlos en la web oscura. FIN11 ha llevado a cabo campañas de phishing generalizadas desde al menos 2016, dirigidas a una variedad de organizaciones en un conjunto diverso de sectores y regiones geográficas.

Si bien las motivaciones y el objetivo final de los actores de amenazas que desarrollaron TRITON e Industroyer difieren significativamente de FIN6 y FIN11, los cuatro actores comparten TTP comunes, incluido el uso de Meterpreter, el aprovechamiento de RDP para establecer conexiones remotas, etc. La superposición de herramientas y TTP entre los actores interesados en TI y TO no debería ser una sorpresa. El uso de herramientas de TI para compromisos de TO corresponde directamente a una tendencia mejor conocida como convergencia de TI/TO. A medida que los equipos de TI se integran cada vez más con los sistemas y redes de TO para mejorar la eficiencia y la capacidad de administración, podemos esperar que los actores de amenazas puedan aprovechar las computadoras en red como un conducto para llegar a los controles industriales.

Trazando paralelismos entre las intrusiones en entornos de alta seguridad, podemos obtener información sobre los comportamientos de los actores e identificar oportunidades de detección temprana en el ciclo de vida del ataque. La inteligencia sobre intrusiones en distintos sectores puede ser útil para resaltar qué herramientas y TTP comunes y emergentes de los adversarios es probable que se utilicen en ataques dirigidos contra organizaciones con activos de TO.

Los Servicios, la Inteligencia y la Tecnología de Mandiant Proporcionan una Protección sin Precedentes en TI y TO

Si bien el enfoque de Mandiant para la seguridad de TO detallado en este blog enfatiza la criticidad de los "sistemas intermediarios" al defender las TO, no queremos minimizar la importancia de la experiencia y la tecnología de TO necesarias para responder al uno por ciento más crítico de la actividad de amenazas que afecta a los sistemas de control. Las TO están en el ADN de Mandiant. La práctica de TO de Mandiant ha sido una de las voces líderes de la industria durante los últimos seis años, y el equipo de inteligencia ciberfísica de Mandiant se fundó en 2009 como Critical Intelligence, la primera compañía comercial de inteligencia de amenazas de TO.

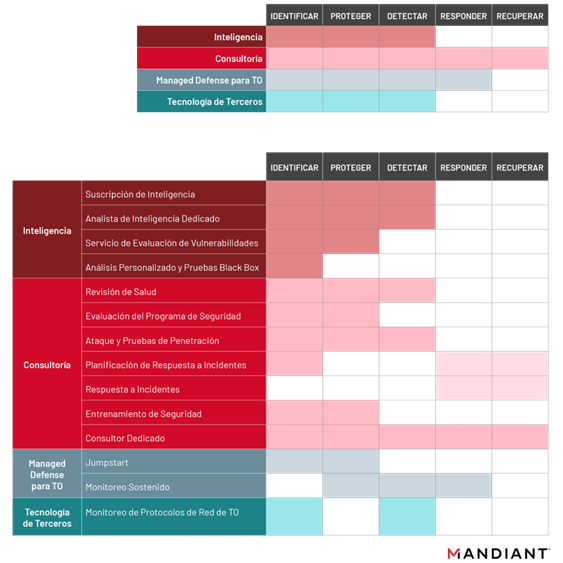

Figura 4: Servicios específicos de Mandiant para TO

Creemos que compartir nuestra filosofía para la seguridad de TO y destacar las capacidades integrales de seguridad de TO de Mandiant, ayudará a las organizaciones a ver este desafío de seguridad desde un ángulo diferente y dar pasos tangibles para construir un programa de seguridad sólido y holístico.

La Figura 4 mapea los servicios de seguridad de TO de Mandiant contra las cinco funciones del Marco de ciberseguridad del NIST, haciendo coincidir los servicios de Mandiant con el ciclo de vida de la gestión de riesgos de ciberseguridad de una organización.

Si está interesado en obtener más información o comprar soluciones de Mandiant centradas en TO, puede comunicarse aquí: Mandiant OT Solutions.