El ransomware contra la máquina: De qué manera los adversarios están aprendiendo a interrumpir la producción industrial apuntando a TI y la tecnología operativa (OT)

Desde aproximadamente 2017 se ha producido un aumento significativo de revelaciones públicas de incidentes de ransomware que afectan a organizaciones de producción industrial e infraestructuras críticas. Familias de ransomware muy conocidas como WannaCry, LockerGoga, MegaCortex, Ryuk Maze y ahora SNAKEHOSE (también conocido como Snake / Ekans) han costado a las víctimas de diversas industrias verticales millones de dólares en rescate y costos colaterales. Estos incidentes también provocaron importantes interrupciones y retrasos en los procesos físicos que permiten a las organizaciones producir y suministrar bienes y servicios.

Si bien se ha compartido mucha información sobre las víctimas y las repercusiones inmediatas de las operaciones de distribución de ransomware en la industria, el discurso público aún no tiene en cuenta el panorama general. A medida que los delincuentes financieros evolucionan en sus tácticas, pasando de la implementación de ransomware oportunista a un ataque, notamos un aumento del reconocimiento interno de los adversarios que les permite atacar sistemas críticos para la cadena de producción. Como resultado, las infecciones por ransomware, que afectan a los activos más importantes de las redes corporativas o que llegan a los equipos de las redes de OT, suelen tener el mismo resultado: un suministro escaso o tardío de productos o servicios finales.

Comprender bien los matices únicos de las operaciones de distribución de ransomware en la industria requiere una combinación de habilidades y visibilidad en los sistemas de TI y OT. Utilizando ejemplos obtenidos de nuestros proyectos de consultoría e investigación de amenazas, explicaremos cómo el cambio a las operaciones de ransomware después de un ataque alimenta la capacidad de los adversarios para interrumpir las operaciones industriales.

La distribución de ransomware en la industria supone un riesgo cada vez mayor a medida que los atacantes pasan a implementar el programa después de la infracción

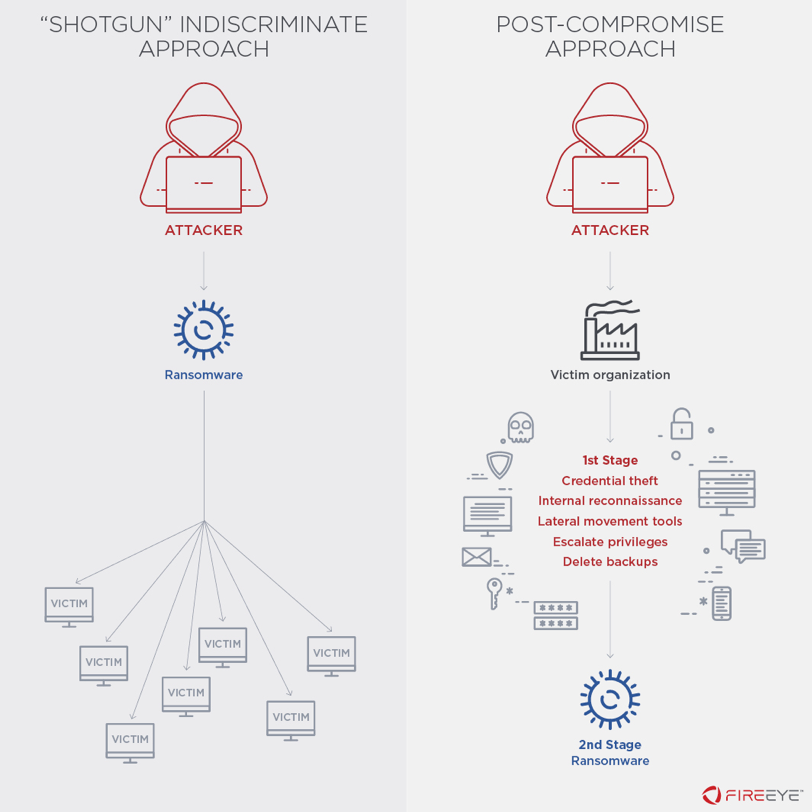

El enfoque tradicional de los ataques de ransomware se basa principalmente en una metodología tipo “escopeta” que consiste en campañas indiscriminadas de propagación de malware para encriptar archivos y datos de varias víctimas. Los atacantes que siguen este modelo extorsionan a las víctimas por un monto, en promedio, de entre USD 500 y USD 1000, y esperan recibir los pagos de tantas personas como sea posible. Si bien las primeras campañas de ransomware que adoptaban este enfoque solían considerarse fuera del alcance de los sistemas de seguridad de OT, las nuevas campañas dirigidas a organizaciones industriales y de infraestructuras críticas enteras han adoptado un enfoque más complejo desde el punto de vista operativo.

En los incidentes de ransomware posteriores al ataque, un actor puede seguir utilizando malware de amplia distribución para obtener el acceso inicial al entorno de la víctima, pero una vez dentro de la red se centrará en obtener acceso privilegiado para poder explorar las redes objetivo e identificar los sistemas críticos antes de instalar el ransomware. Este enfoque también hace posible que el atacante desactive los procesos de seguridad que normalmente serían suficientes para detectar los indicadores o comportamientos conocidos del ransomware. Los atacantes despliegan redes más extensas que pueden afectar a los sistemas críticos, lo que amplía la escala y eficacia de sus operaciones finales al infligir el máximo dolor a la víctima. Por lo tanto, están en una mejor posición para negociar y suelen exigir sumas de rescate mucho más elevadas, que por lo general son proporcionales a la capacidad de pago percibida de las víctimas y al valor de los bienes secuestrados. Para obtener más información, incluidos los detalles técnicos de una actividad similar, consulte nuestras publicaciones más recientes en el blog sobre FIN6 y TEMP.MixMaster.

Los incidentes históricos que implican una implementación oportunista de ransomware suelen limitarse a afectar computadoras individuales que a veces incluyen sistemas intermediarios de OT que estaban mal segmentados con acceso a Internet o expuestos a medios portátiles infectados. Durante 2017, también registramos campañas como NotPetya y BadRabbit, en las que se liberó malware wiper con capacidades similares a las de un gusano para desestabilizar a las organizaciones mientras se hacía pasar por ransomware. Si bien este tipo de campañas representan una amenaza para la producción industrial, la adopción de una implementación posterior al ataque introduce tres giros importantes en la trama.

- A medida que los actores adaptan sus ataques para atacar industrias u organizaciones específicas, las empresas con requisitos de alta disponibilidad (por ejemplo, servicios públicos, hospitales y fábricas industriales) y la capacidad percibida con respecto al pago del rescate (por ejemplo, empresas con mayores ingresos) se convierten en los principales objetivos. Esto representa una extensión del objetivo de los delincuentes financieros de las industrias que procesan información comercializable directamente (por ejemplo, los números de tarjetas de crédito o información de los clientes) para incluir la monetización de los entornos de producción.

- A medida que los actores realizan reconocimientos internos y se mueven lateralmente por las redes objetivo antes de instalar el ransomware, se encuentran en mejor posición para arrojar extensas redes que afecten a los activos más importantes del objetivo y negociar desde una posición privilegiada.

- Y lo que es más importante, muchas de las tácticas, técnicas y procedimientos (Tactics, Techniques and Procedures, TTP) que los delincuentes financieros utilizaban en el pasado se parecen a las empleadas por delincuentes altamente cualificados en las fases inicial e intermedia del ciclo de vida de los ataques a la seguridad de OT. En consecuencia, es probable que los delincuentes financieros puedan utilizar e instalar el ransomware en los sistemas intermediarios de OT para obstaculizar aún más las operaciones.

Los delincuentes financieros organizados demostraron su capacidad para desestabilizar los activos de la OT

La capacidad que tiene un atacante para obtener beneficios económicos tras instalar el ransomware depende de muchos factores, siendo uno de ellos su capacidad para interrumpir los sistemas más relevantes para la misión principal de las organizaciones de las víctimas. Como resultado, podemos esperar que los atacantes maduros amplíen gradualmente su selección, pasando de procesos de TI y comerciales solamente a también activos de OT, controlando los procesos físicos. Esto es evidente en familias de ransomware como SNAKEHOSE, que fue diseñado para ejecutar su carga útil solamente después de detener una serie de procesos entre los cuales había algunos programas industriales de proveedores como General Electric y Honeywell. A primera vista, la lista de destrucción de SNAKEHOSE parecía estar adaptada exclusivamente a los entornos de OT debido al número relativamente pequeño de procesos (pero un número alto de procesos relacionados con OT) identificados con herramientas automatizadas para la priorización inicial. Sin embargo, luego de extraer manualmente la lista de la función que terminaba los procesos, determinamos que la lista de destrucción utilizada por SNAKEHOSE en realidad tiene por objetivo más de 1000 procesos.

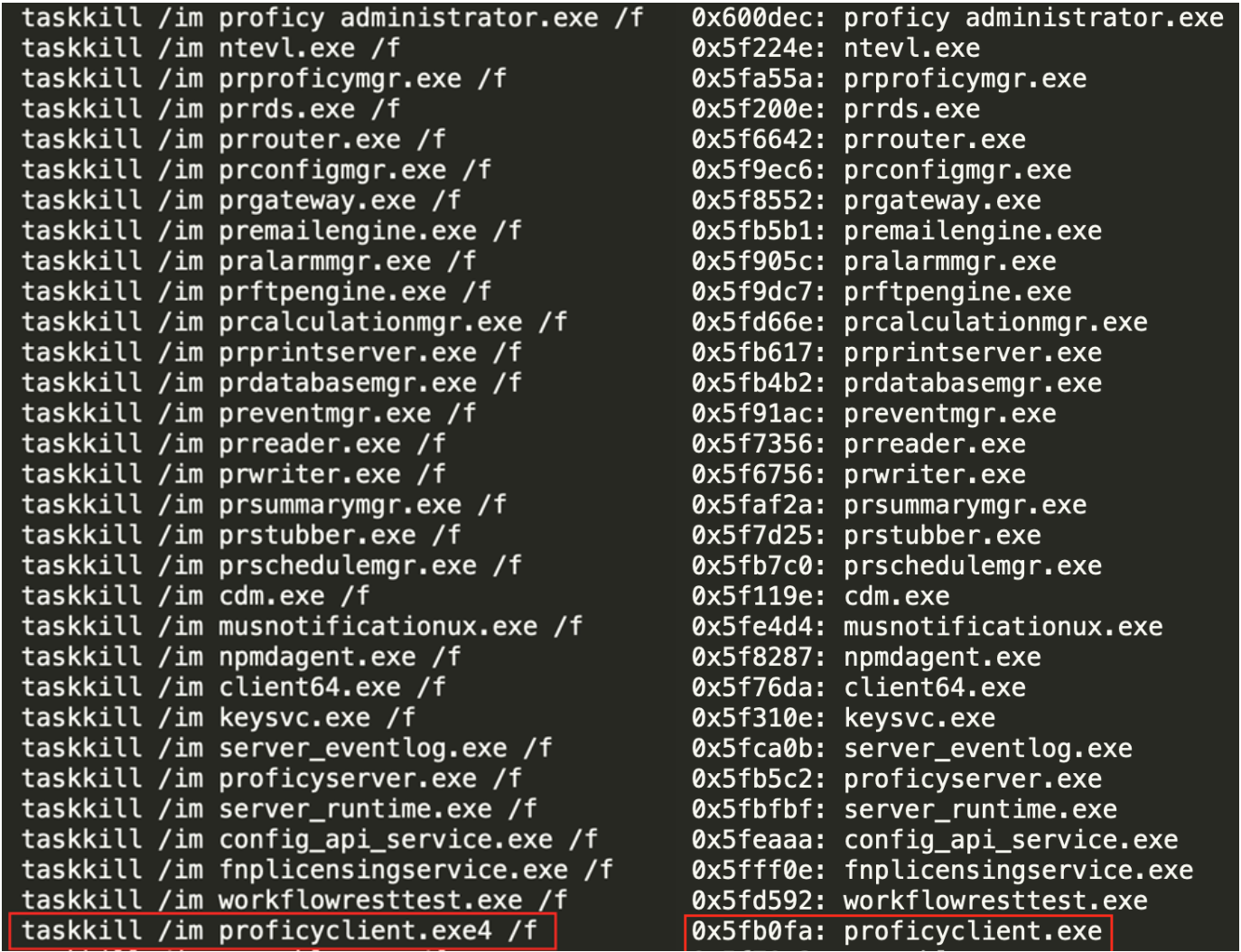

De hecho, observamos listas de procesos muy similares implementadas junto a muestras de otras familias de ransomware, como LockerGoga, MegaCortex y Maze. No es raro que todas estas familias de códigos estén asociadas a incidentes de gran repercusión que afectaron a organizaciones industriales en los últimos dos años. La primera lista de destrucción con procesos de OT que identificamos fue un script por lotes implementado conjuntamente con LockerGoga en enero de 2019. La lista es muy parecida a las que se utilizaron más adelante en los incidentes de MegaCortex, aunque con notables excepciones, como una aparente errata en un proceso relacionado con TO que no está presente en nuestras muestras de SNAKEHOSE o MegaCortex: “proficyclient.exe4”. La ausencia de esta errata en las muestras de SNAKEHOSE y MegaCortex podría ser indicio de que uno de estos autores de malware identificó y corrigió el error al copiar inicialmente los procesos de TO de la lista de LockerGoga, o bien que el autor de LockerGoga no haya incorporado correctamente los procesos de alguna fuente de origen común teórica, como una publicación de la web oscura.

Sin importar qué familia de ransomware empleó por primera vez los procesos relacionados con OT en una lista de destrucción o dónde adquirieron los autores del malware la lista, la aparente ubicuidad de esta lista en todas las familias de malware apunta a que la lista en sí misma es más notable que cualquier familia de malware individual que la haya implementado. Aunque los procesos de OT identificados en estas listas pueden representar simplemente el resultado casual de la recopilación de procesos automatizados de los entornos objetivo y no un esfuerzo específico para afectar a la OT, la existencia de esta lista ofrece a los delincuentes financieros oportunidades para obstaculizar los sistemas de OT. Además, esperamos que conforme los actores que tienen intereses económicos sigan afectando a las organizaciones de la industria, se familiaricen más con la OT e identifiquen las dependencias que existen en los sistemas de TI y OT, desarrollarán capacidades y, potencialmente, intentarán interferir con otros sistemas y entornos que ejecuten productos y tecnología de software industrial.

La implantación de ransomware tanto en sistemas de TI como de TO repercutió en la producción industrial

Como resultado de la estrategia de los adversarios después del ataque y un mayor conocimiento de los objetivos de la industria, los incidentes de ransomware afectaron efectivamente a la producción industrial, sin tener en cuenta si el malware se había instalado en TI o en OT. Los incidentes de ransomware que encriptan los datos de los servidores y computadoras de las redes corporativas provocaron interrupciones directas o indirectas en los procesos físicos de producción supervisados por las redes de OT. Esto se traduce en un suministro de productos o servicios finales escaso o tardío, lo que supone pérdidas económicas a largo plazo en forma de oportunidades de negocio desperdiciadas, costos de respuesta ante incidentes, multas reglamentarias, daños a la reputación y, a veces, incluso el pago de rescates. En determinadas industrias, como la de servicios públicos, la alta disponibilidad también es un factor fundamental para el bienestar de la sociedad.

El ejemplo más conocido de ransomware que afecta a la producción industrial como consecuencia de una infección de la red de TI es el incidente de Norsk Hydro ocurrido en marzo de 2019, en el que las interrupciones de los sistemas de gestión de procesos comerciales (Business Process Management Systems, BPMS) obligaron a varios sitios a detener sus operaciones de automatización. Entre otros daños colaterales, el ransomware interrumpió la comunicación entre los sistemas de TI que se utilizan normalmente para gestionar los recursos en la cadena de producción. Las interrupciones de estos flujos de información que contienen, por ejemplo, inventarios de productos, forzaron a los empleados a encontrar alternativas manuales para poder gestionar más de 6500 unidades de almacenamiento y 4000 estanterías. FireEye de Mandiant respondió ante al menos un caso similar en el que se utilizó TrickBot para instalar el ransomware Ryuk en un fabricante de plataformas petrolíferas. Si bien la infección se produjo únicamente en las redes corporativas, el mayor impacto comercial lo causaron las interrupciones del software ERP de Oracle que dejaron a la empresa temporalmente fuera de servicio y afectaron negativamente a la producción.

El ransomware puede producir resultados parecidos cuando llega a los activos basados en TI en las redes de OT, por ejemplo, interfaces hombre-máquina (human-machine interfaces, HMI), software de control de supervisión y adquisición de datos (Supervisory Control and Data Acquisition, SCADA) y estaciones de trabajo de ingeniería. La mayoría de estos equipos se basan en programas informáticos básicos y sistemas operativos estándar susceptibles de sufrir distintas amenazas de TI. Mandiant Intelligence conoce al menos un incidente en el cual una planta industrial tuvo que cerrar debido a un ataque de ransomware a gran escala basado en fuentes sensibles. La red de la planta estaba mal segmentada, lo que permitió que el malware se propagara desde la red corporativa a la red de OT, donde encriptó los servidores, las estaciones de trabajo HMI y las copias de seguridad. La planta tuvo que recurrir a distintos proveedores para recuperar sus copias de seguridad, muchas de las cuales tenían décadas de antigüedad, lo cual retrasó el proceso de normalización de la producción.

En febrero de 2020, la Agencia de Seguridad de Infraestructura y Ciberseguridad (Cybersecurity and Infrastructure Security Agency, CISA) publicó la alerta AA20-049A, que describe cómo un incidente de ransomware posterior al ataque había afectado a los activos de control y comunicación de la red de OT de una instalación de compresión de gas natural. Las consecuencias para los historiadores de datos de las HMI y los servidores de votación causaron una pérdida de disponibilidad y de visión para los operadores humanos. Esto provocó un cierre intencionado de las operaciones de dos días.

Mitigar los efectos del ransomware requiere protección en TI y OT

Los actores que instalan ransomware progresan rápidamente, tanto en términos de eficacia como de modelo de negocio criminal que impone altos costos operativos para las víctimas. Aconsejamos a todas las organizaciones que evalúen su seguridad y los riesgos industriales relacionados con los ataques de ransomware. Tenga en cuenta que estas recomendaciones también ayudarán a crear resiliencia frente a otras amenazas que afectan a las operaciones de la empresa (por ejemplo, infecciones de malware de criptominería). Aunque cada caso es distinto, hacemos hincapié en las siguientes recomendaciones.

Para servicios personalizados e inteligencia procesable tanto en TI como en OT, comuníquese con FireEye Mandiant Consulting Managed Defense y Threat Intelligence.

- Realice ejercicios de simulación o de equipo de simulación de ataques controlado para evaluar su postura de seguridad actual y la capacidad de su organización para responder ante una amenaza de ransomware. Simule escenarios de ataque (principalmente en entornos de no producción) para comprender cómo el equipo de respuesta ante incidentes puede (o no) detectar, analizar y recuperarse de un ataque de este tipo. Repase los requisitos de recuperación según los resultados del ejercicio. Por lo general, la práctica repetida de distintos escenarios de amenaza mejorará la sensibilización y capacidad de respuesta ante incidentes reales.

- Revise los procesos comerciales y flujos de trabajo de las operaciones para identificar los activos más importantes para mantener las operaciones industriales de forma continua. En la medida de lo posible, introduzca la redundancia para los activos críticos con baja tolerancia al tiempo de inactividad. La cantidad y el tipo de redundancia adecuados son específicos para cada organización y pueden determinarse con evaluaciones de riesgo y análisis de costos-beneficios. Tenga en cuenta que estos análisis no pueden llevarse a cabo sin involucrar a los propietarios de los procesos de la empresa y sin colaborar con las TI y OT.

- Divida estratégicamente los activos primarios y redundantes, ya sea con un firewall basado en la red o en el host, con el consiguiente refuerzo de los activos (por ejemplo, deshabilitando los servicios típicamente utilizados por el ransomware para su propagación, como SMB, RDP y WMI). Además de crear políticas para deshabilitar las conexiones remotas y entre pares innecesarias, recomendamos la auditoría rutinaria de todos los sistemas que potencialmente albergan estos servicios y protocolos. Hay que tener en cuenta que este tipo de arquitectura suele ser más resistente a los incidentes de seguridad.

- Al establecer un programa riguroso de copias de seguridad, se debe prestar especial atención al hecho de garantizar la seguridad (integridad) de estas. Las copias de seguridad críticas deben guardarse sin conexión o, como mínimo, en una red segregada.

- Optimice sus planes de recuperación según el objetivo de tiempo de recuperación. Introduzca flujos de trabajo alternativos necesarios (incluidos los manuales) mientras se realiza la recuperación. Esto es particularmente fundamental para las organizaciones con una redundancia limitada o nula de los activos críticos. Al restaurar las copias de seguridad, refuerce los activos recuperados y toda la infraestructura de la organización para evitar la infección y propagación recurrente de ransomware.

- Establezca una propiedad y gestión claras de los dispositivos de protección del perímetro de OT para garantizar que sea posible realizar cambios de emergencia en toda la empresa. La segmentación efectiva de la red debe mantenerse durante la contención y las intrusiones activas.

- Busque la actividad de intrusión de adversarios en los sistemas intermedios, que definimos como estaciones de trabajo y servidores en red que utilizan sistemas operativos y protocolos estándar. Si bien los sistemas están más alejados del control directo de los procesos físicos, existe una probabilidad mucho mayor de que haya atacantes.

- Tenga en cuenta que cada organización es distinta, con arquitecturas y procesos internos específicos, necesidades de las partes interesadas y expectativas de los clientes. Por lo tanto, se deben considerar todas las recomendaciones con atención en el contexto de infraestructuras individuales. Por ejemplo, una segmentación adecuada de la red es muy aconsejable para mitigar la propagación de ransomware. Sin embargo, las organizaciones con presupuestos limitados pueden decidir aprovechar los firewalls basados en host de diversificación de activos redundantes y fortalecerlos como alternativa a la segregación con firewalls de hardware.