Es probable que las respuestas a la invasión de Ucrania, por parte de Rusia, provoquen represalias

Resumen Ejecutivo

- La inteligencia de amenazas de Mandiant evalúa con confianza moderada que Rusia llevará a cabo ciberataques destructivos o disruptivos adicionales relacionados con la crisis en Ucrania. Es casi seguro que los ciberataques rusos se enfocarán primero en Ucrania y los aliados occidentales y de la OTAN también serán posibles objetivos.

- Las organizaciones que hacen declaraciones las cuales condenan la agresión rusa y/o apoyan a Ucrania y las organizaciones que toman medidas para restringir la participación rusa en el comercio, las competiciones y los eventos internacionales se enfrentan a un riesgo elevado de futuras represalias.

- Evaluamos que Sandworm y UNC2589 son dos de los actores más probables para realizar ciberataques como represalia, aunque juzgamos que todos los actores de amenazas rusos, de alto perfil, continuarán o aumentarán el ciber espionaje para mejorar la ventaja de decisión contra los objetivos gubernamentales de Ucrania y la OTAN.

Probables ciberataques como represalia

Rusia invadió Ucrania nuevamente el 24 de febrero de 2022, lo que provocó la condena internacional de sus acciones y una serie de respuestas de los aliados de EE. UU., la OTAN y la Unión Europea (UE), incluidas sanciones generalizadas de los gobiernos occidentales a los bancos y élites rusos conectados con el régimen de Putin. Mandiant observó múltiples ciberataques perturbadores y destructivos dirigidos al gobierno ucraniano y al sector privado, incluido el ataque wiper NEARMISS (también conocido como HermeticWiper o FoxBlade) el 23 de febrero de 2022 y el ataque wiper PAYWIPE (también conocido como WhisperGate) el 15 de enero de 2022.

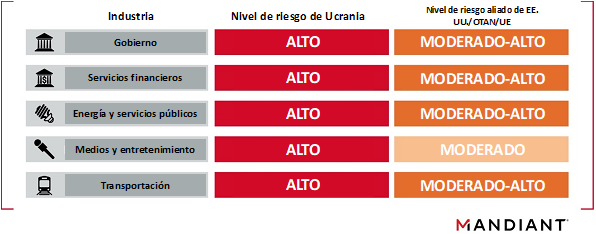

Anticipamos que Rusia podría llevar a cabo acciones de represalia, incluidos ciberataques destructivos o disruptivos adicionales, particularmente contra el gobierno, los servicios financieros y los sectores de energía y servicios públicos. La naturaleza y la duración de las sanciones y respuestas de la OTAN y occidentales probablemente influirán en gran medida en la percepción de Rusia de los objetivos de alta prioridad para las represalias. Las organizaciones que hacen declaraciones públicas condenando la agresión rusa y/o apoyando a Ucrania y las organizaciones que toman medidas para restringir la participación rusa en el comercio, las competencias y los eventos internacionales enfrentan un riesgo elevado de futuras represalias.

Ilustración 1: Sectores que enfrentan un riesgo elevado de las ciber operaciones rusas

Para conocer las recomendaciones de mitigación y fortalecimiento, consultar:

- Documento técnico sobre preparación y fortalecimiento proactivos para proteger contra ataques destructivos

- Reporte sobre recomendaciones de protección contra denegación de servicio distribuido (DDoS)

Doctrina de decisión rusa

La doctrina rusa sigue, en términos generales, un concepto el cual se describe mejor como "escalación controlada" o "gestión/dominio de la escalación", donde las fuerzas rusas aumentan gradualmente la presión, ya sea por medio de métodos cinéticos o no cinéticos, mientras miden la reacción del adversario a cada paso hasta que el adversario está dispuesto a aceptar términos favorables para Rusia. En teoría, Rusia puede continuar escalando sus operaciones solo en la medida en que sea necesario para lograr el resultado deseado, confiando en que las fuerzas adversarias retrocedan primero. Esta doctrina, a veces, se ha descrito con menos precisión como "escalación para des-escalar", lo que sugiere que Rusia actuará de manera significativamente escalada para lograr su objetivo, más allá del umbral que un adversario estaría dispuesto a cruzar, en un intento de prevenir escalaciones adversarias o una respuesta.

Doctrina rusa de guerra de información

La doctrina rusa también ve la guerra de información como un concepto crucial, de gran alcance, para cualquier conflicto armado y/o diplomático. La guerra de información rusa combina ciber operaciones, guerra electrónica, operaciones psicológicas y operaciones de información, con el objetivo final de controlar la "esfera de información", un componente vital de la estrategia rusa. Además de utilizar ciberataques destructivos y disruptivos antes de los cinéticos (como los vistos con PAYWIPE y NEARMISS), la doctrina rusa exige una guerra de información sostenida durante todo el conflicto, como complemento de la acción militar y como componente de la mencionada escalación controlada.

Es probable que Rusia responda a las sanciones occidentales

Como una herramienta, en su respuesta, evaluamos que es casi seguro que Rusia emprenda sus ciber programas ofensivos para al menos aumentar el ciberespionaje contra objetivos principalmente gubernamentales para mejorar la ventaja de decisión y, probablemente, también realice ciberataques destructivos o disruptivos adicionales.

- Es probable que Rusia encargue al menos a APT28 y Sandworm que comprometan con Ucrania de múltiples maneras, como operaciones de información, recolección de inteligencia y ciberataques perturbadores o destructivos adicionales para degradar las capacidades de Ucrania y complementar la acción cinética.

- Otros grupos de ciberespionaje patrocinados por el estado ruso continuarán, como mínimo, las actividades de espionaje contra Ucrania y las naciones alineadas de la OTAN. Es posible que los operadores patrocinados por el estado ruso necesiten cambiar los recursos para enfocarse en Ucrania y las naciones alineadas de la OTAN durante este conflicto.

- Actualmente, evaluamos que APT29 no tiene un mandato destructivo, mientras que al menos Sandworm y TEMP.Isotope probablemente sí lo tengan. Aunque no tenemos evidencia de que esto suceda en ninguna operación anterior, es posible, sin embargo, que incluso a los actores sin un mandato destructivo se les pueda ordenar que entreguen sus accesos a grupos con un mandato destructivo en tiempos de guerra.

Posibles actores de amenazas

Sandworm

Es probable que Sandworm represente la mayor amenaza para los ataques destructivos y disruptivos en función de las operaciones destructivas y de orientación histórica del grupo contra Ucrania, los cuales incluyeron el uso de BLACKENERGYv2, BLACKENERGYv3 e INDUSTROYER, así como el ransomware falso NotPetya. Ahora que Rusia ha invadido Ucrania, Sandworm u otra entidad patrocinada por el Centro Principal de Tecnologías Especiales (GTsST) de la Dirección Principal de Inteligencia (GRU) del Estado Mayor General de Rusia, es casi seguro que está involucrada.

- Recientemente, los gobiernos de EE. UU. y el Reino Unido atribuyeron una operación sofisticada de la cadena de suministro a Sandworm, aunque Sandworm no había utilizado esta red para actividades destructivas. Históricamente, las operaciones disruptivas de Sandworm han mostrado desprecio o ignorancia de los posibles efectos secundarios y terciarios. Esto, por ejemplo, hizo que NotPetya se extendiera mucho más allá de Ucrania y causara daños por miles de millones de dólares en todo el mundo.

UNC2589

UNC2589 es un grupo de ciberespionaje activo desde, al menos, principios de 2021 el cual ha empleado un conjunto consistente de tácticas, técnicas y procedimientos (TTP). Su enfoque ha estado principalmente en Ucrania y Georgia, pero también se han detectado spear-phishing a ministerios de relaciones exteriores, compañías farmacéuticas y entidades del sector financiero de Europa Occidental y América del Norte. Evaluamos que UNC2589 también tiene un mandato destructivo, basado en la posesión por parte de UNC2589 del corruptor de archivos WARYLOOK (también conocido como WhiteBlackCrypt).

UNC2589 ha utilizado una variedad de malware, disponible públicamente, y lo que parece ser malware patentado. Es probable que este grupo sea, al menos parcialmente, una entidad patrocinada por el gobierno el cual hemos observado realizando ciberespionaje, pero también hemos observado que UNC2589 utiliza herramientas asociadas con actividades delictivas. A mediados de enero de 2022, un ataque disruptivo borró varias computadoras del gobierno ucraniano y desfiguró los sitios web del gobierno ucraniano. UNC2589 utilizó el malware utilizado para iniciar la herramienta de corrupción. La superposición de malware y ataque significa que es plausible que UNC2589 haya realizado estos ataques, aunque no hemos atribuido esa actividad a UNC2589 en este momento.

- El gobierno ucraniano evalúa que este grupo es responsable de la actividad destructiva emprendida en su contra y rastrea este grupo como UAC0056.

- Identificamos la infraestructura UNC2589, en junio de 2021, la cual albergaba el corruptor de archivos WARYLOOK, lo que también indica que este actor tiene un mandato destructivo. WARYLOOK (también conocido como WhiteBlackCrypt) es un ransomware falso cuyo código se superpone con SHADYLOOK (también conocido como WhisperKill), el corruptor de archivos utilizado en el ataque destructivo del 15 de enero en las redes ucranianas. SHADYLOOK no era un ransomware falso, sino que se implementó con PAYWIPE (también conocido como WhisperGate), que se hacía pasar por ransomware.

- El ataque del 15 de enero involucró el uso de GOOSECHASE (un subcomponente de WhisperGate) y FINETIDE (también conocido como WhisperPack), observamos que ambas herramientas fueron implementadas por UNC2589. Sin embargo, tanto GOOSECHASE como FINETIDE parecen haber sido utilizadas por múltiples actores.

UNC3715

Actualmente rastreamos al actor responsable del ataque del wiper NEARMISS (también conocido como HermeticWiper) del 23 de febrero como UNC3715. Aunque todavía no hemos conectado a este grupo con otros actores nombrados los cuales rastreamos, este grupo también puede tener un amplio mandato destructivo, según su despliegue de NEARMISS. NEARMISS era notablemente más sofisticado y capaz que PAYWIPE, lo que podría indicar que este grupo tiene más recursos disponibles o es un componente de otro actor al que rastreamos.

TEMP.Isotope

Mandiant evalúa que TEMP.Isotope también tiene un mandato destructivo, aunque no hemos observado que este grupo utilice una herramienta capaz de destruir. Sin embargo, la elección de objetivos y la recolección de datos de este grupo indican la intención de realizar actividades perturbadoras o destructivas en caso de que se les encomiende hacerlo. Históricamente, se han enfocado principalmente en Europa occidental y América del Norte, con un énfasis en la energía, los gobiernos locales y el transporte, pero también se han enfocado en el agua y otras instalaciones de infraestructura crítica.

Actores Criminales

Es casi seguro que los servicios de inteligencia rusos tienen la capacidad de cooptar a los delincuentes que residen en Rusia para lograr los fines deseados, aunque evaluamos que el Kremlin principalmente pasa por alto las operaciones delictivas siempre que se abstengan de atacar a entidades nacionales rusas. Además de los grupos motivados financieramente, los grupos hacktivistas también han estado realizando ciber operaciones en apoyo de Rusia y Ucrania.

- Consideramos plausible que Rusia busque utilizar actores criminales contra las naciones de la OTAN como medio de represalia. Los actores criminales que residen en Rusia a menudo atacan a entidades dentro de las naciones de la OTAN y suponemos que Rusia podría encargarles que realicen operaciones destructivas o disruptivas contra entidades financieras, confiando en gran medida en ransomware o wipers como método de interrupción. Sin embargo, es igualmente posible que puedan utilizar otros métodos disruptivos o destructivos.

- El grupo de ransomware CONTI anunció a fines de febrero que ofrecería su "pleno apoyo al gobierno ruso" contra Occidente, supuestamente para ayudar a contrarrestar la agresión occidental contra Rusia. Según los reportes, Conti también ha dirigido ataques contra periodistas en nombre del FSB.

Sandworm históricamente ha utilizado versiones personalizadas o genéricas de herramientas y técnicas criminales en sus operaciones, incluido su conocido empleo de una variante BlackEnergy modificada para interrumpir la red eléctrica de Ucrania en 2015. En junio de 2017, Sandworm desató en Ucrania NotPetya, la cual era un herramienta destructiva creada y disfrazada como el ransomware Petya. La campaña parecía diseñada para imitar, casi igual, una operación motivada financieramente, probablemente en un intento de ofuscar su verdadero propósito al servicio de los intereses estratégicos rusos en Ucrania. Tanto el código fuente de BlackEnergy como el de Petya se habían filtrado o eran de acceso público antes de que Sandworm implementara sus variantes modificadas, aunque no podemos descartar que Sandworm se haya involucrado con los desarrolladores del malware.

Operaciones disruptivas o destructivas rusas contra el sector financiero

Mandiant anticipa que la acción rusa contra el sector financiero, fuera de la zona de conflicto, incluirá ciberespionaje para recolectar información sobre la implementación de sanciones occidentales e internacionales. Anticipamos que los actores rusos de ciberamenazas continúen realizando operaciones disruptivas y difundiendo desinformación sobre el sector financiero ucraniano durante el conflicto. Esta actividad puede extenderse a los países vecinos, como lo hizo NotPetya en 2017, lo que resultó en miles de millones de dólares en daños en todo el mundo; o redes bancarias estrechamente conectadas a las de Ucrania y, en casos extremos, Rusia podría optar por realizar actividades perjudiciales o destructivas contra las organizaciones del sector financiero fuera de Ucrania.

Evaluamos que es probable que se haya asignado un mandato destructivo al menos a Sandworm, TEMP.Isotope y posiblemente a UNC2589. Consideramos que aunque APT29 probablemente tenga la competencia técnica para crear su propio malware disruptivo o el potencial para comprar este malware de equipos de desarrollo por contrato, como los incluidos en las sanciones de SolarWinds, es probable que no tengan un mandato disruptivo o destructivo ya que no han sido observados realizando estas operaciones o atacando a infraestructura crítica en preparación para actividades perturbadoras o destructivas.

Históricamente, la selección de entidades financieras patrocinada por Rusia ha sido relativamente limitada, aunque Mandiant ha observado un probable malware ruso llamado QUIETCANARY en una entidad financiera europea en los últimos seis meses. Sin embargo, algunas actividades más antiguas y operaciones perturbadoras y de desinformación, patrocinadas recientemente por Rusia, tuvieron como objetivo a las instituciones financieras ucranianas, probablemente en un intento de reducir la confianza del público ucraniano en su sistema financiero.

Si la OTAN elige eliminar entidades rusas adicionales de SWIFT o sancionar a las entidades rusas las cuales cruzan una línea roja percibida por Rusia, Rusia probablemente responderá y podría tomar medidas contra las entidades financieras alineadas con la OTAN en una respuesta de “ojo por ojo”.

Probablemente el sector energético también está bajo amenaza

Actualmente juzgamos que si la respuesta de la OTAN/Occidente a la invasión rusa de Ucrania fue percibida por los dirigentes rusos como una escalación, es probable que Rusia intente escalar de una manera que considere proporcional, sin atraer a la OTAN a un conflicto mayor.

- Es probable que la decisión de sancionar a las instituciones financieras rusas, así como la cancelación de Nord Stream 2, den lugar a una respuesta rusa. Es probable que Rusia tenga múltiples opciones las cuales podrían utilizar como parte de su cálculo de decisiones y podrían incluir aumentos en los costos de energía, ciber operaciones destructivas u otras medidas económicas diseñadas para dañar a Europa más que a Rusia.

Posibles respuestas rusas

Consideramos que existen dos medidas viables y vinculadas entre sí las cuales Rusia podría elegir para imponer costos a los países afiliados a la OTAN y que tendrían menos probabilidades de arrastrar a la OTAN a un nuevo conflicto de información: Aumentar directamente el costo de los suministros de gas ruso a Europa y realizar ciber operaciones perturbadoras o destructivas contra las organizaciones no rusas que suministran gas a Europa.

- Debido a la dependencia de Europa de los suministros energéticos rusos, el aumento del costo del gas, como parte de una medida incremental de escalación, probablemente causaría angustia a las naciones de la OTAN y a sus ciudadanos, sin ofrecer a la OTAN una justificación suficiente para atraerlos a la guerra. El aumento de los precios del gas podría provocar, al mismo tiempo, una reacción contra los funcionarios electos de los países de la OTAN, lo que podría dañar su reputación y reducir su influencia política tanto en el exterior como en el interior.

- Los ciberataques rusos a instalaciones relacionadas con la energía fuera de las naciones de la OTAN, las cuales probablemente incluirían entidades de Medio Oriente, podrían reducir la probabilidad de una respuesta de la OTAN y, al mismo tiempo, reducir la influencia de la OTAN para responder al aumento de los precios.

- Por ejemplo, el gas natural ruso actualmente representa el 40% de todos los suministros de gas de Europa. Si Rusia considera que subir los precios no es una medida adecuada de escalación, Rusia podría emprender operaciones de ciberataque contra proveedores no europeos como medio para subir los precios del gas e interrumpir las cadenas de suministro.

Estas dos opciones podrían limitar la probabilidad de ciberataques perjudiciales o destructivos contra las entidades energéticas de la OTAN, ya que es más probable que tales operaciones provoquen una respuesta escalonada significativa de la OTAN y los EE. UU. Sin embargo, aumenta la posibilidad de que Rusia intente realizar operaciones fuera de competencia de la OTAN.

La industria de los medios y el entretenimiento, un posible objetivo

La prohibición de Rusia de participar en el concurso de canciones de Eurovisión, o las decisiones de múltiples organizaciones deportivas de cancelar eventos deportivos con equipos rusos o trasladar las competencias a nuevas ubicaciones las cuales anteriormente estaban programadas para realizarse en Rusia, también podrían estimular las represalias rusas contra los medios y el sector del entretenimiento. Históricamente, Rusia ha otorgado una prima a su competencia en eventos internacionales deportivos y de entretenimiento de alto perfil y anteriormente ha utilizado ciber operaciones para tomar represalias por agravios percibidos.

Como se señaló, la doctrina rusa de la guerra de la información exige el control de la esfera de la información y, como resultado, es probable que las organizaciones de medios ucranianos también sean un objetivo tanto en el espacio físico como en el cibernético para ayudar a difundir contenido ficticio a favor de Rusia, como acusaciones de entrega del gobierno ucraniano o las fuerzas militares, así como para interrumpir el comando y control ucraniano y los mensajes pro-Ucrania.

- Si los canales de los medios estatales rusos continúan siendo bloqueados ampliamente, es probable que Rusia responda con una acción simétrica para cerrar los sitios de noticias occidentales en Rusia. Es posible que Rusia tome más medidas en el ciberespacio si siente que los medios occidentales aún pueden llegar con éxito a las audiencias rusas.

En particular, es probable que parte de este tipo de actividad no sea inmediata; los operadores rusos de ciberamenazas pueden comenzar a planear y establecer el acceso a entornos específicos, pero es más probable que cualquier filtración, interrupción o campaña de influencia pública coincida con futuros eventos deportivos o de entretenimiento para maximizar el impacto de la actividad.

Escándalo de dopaje del atleta olímpico

Después de que el Comité Olímpico Internacional (COI) confirmara las acusaciones de un amplio programa de dopaje patrocinado por el estado ruso, muchos atletas rusos fueron excluidos de los Juegos de Verano de 2016, iniciando una serie de operaciones de información y "hackeo y filtración" que Rusia casi seguramente pretendido como represalia.

- En particular, bajo el nombre de "Fancy Bears' Hack Team", APT28 inició una campaña de hackeo y filtración dirigida a la Agencia Mundial Antidopaje (AMA) por medio de las principales plataformas de redes sociales y sitios web creados a tal efecto. La AMA había patrocinado la investigación original sobre las violaciones de dopaje de Rusia, lo que condujo a la prohibición de 2016. APT28 comprometió las redes de la AMA y de otras organizaciones olímpicas o deportivas durante múltiples operaciones desde, al menos, 2016 hasta 2018. En uno de los casos, los informantes rusos filtraron los datos de atletas occidentales a los que se les habían aprobado exenciones médicas para determinadas prescripciones de medicamentos, probablemente para presentar a estos atletas como no mejores que los atletas rusos prohibidos.

Posteriormente, se prohibió totalmente a Rusia participar en los Juegos de Invierno de 2018, y se permitió a un pequeño número de atletas rusos competir bajo una bandera neutral.

- En febrero de 2018, Sandworm probablemente realizó el ciberataque en la Ceremonia de Apertura de los Juegos Olímpicos de Invierno en Pyeongchang, Corea del Sur. Este ataque, probablemente, fue nuevamente en represalia por la prohibición de Rusia de los Juegos.

El sector de transporte y logística también enfrenta un riesgo elevado, en particular la aviación

Múltiples organizaciones del sector del transporte global han comenzado a retirar los servicios y el apoyo a las organizaciones rusas y este inconveniente podría provocar represalias rusas tanto en un esfuerzo por castigar a las organizaciones responsables como para intentar evitar que más organizaciones aíslen aún más a Rusia.

- Los gigantes del transporte y la logística como FedEx, UPS y Maersk anunciaron que dejarían de atender a los clientes rusos, cortando las principales fuentes de envío y entrega a nivel mundial desde y hacia Rusia.

- Las organizaciones de aviación pueden enfrentar un riesgo particularmente elevado, dado el gran impacto que estas acciones tendrán en los viajes rusos, tanto nacionales como internacionales. El proveedor de reservas globales Sabre ya no prestará servicios a las aerolíneas rusas y tanto Boeing como Airbus anunciaron que dejarían de brindar soporte a los clientes rusos.

- Al mismo tiempo, las operaciones destructivas emprendidas por los actores de amenazas rusos contra otros sectores pueden tener efectos secundarios y terciarios contra entidades dentro del sector del transporte similares a cuando NotPetya irrumpió en Maersk en 2017.

Es probable que Rusia carezca de otras formas de influencia contra estas organizaciones, por lo que es probable que haya ciber operaciones disruptivas si Rusia elige tomar represalias contra las organizaciones en este sector. Rusia ha atacado previamente a la industria de la aviación, incluido un ciberataque ruso en el aeropuerto de Boryspil en las afueras de Kyiv y un compromiso de los sistemas de un aeropuerto con sede en EE. UU.

Perspectivas e implicaciones

Es casi seguro que Rusia continuará utilizando ciber operaciones por una variedad de razones las cuales incluyen espionaje, operaciones de información y medidas disruptivas o destructivas. En caso de que se seleccione una acción disruptiva o destructiva, es probable que Rusia encargue a actores como Sandworm, UNC2589, UNC3715 y posiblemente TEMP.Isotope. Las organizaciones gubernamentales, del sector financiero, de energía y servicios públicos, y de transporte y logística se enfrentan a un riesgo elevado. Sandworm y UNC2589 son probablemente las amenazas más importantes para las entidades alineadas con la OTAN en caso de que Rusia busque represalias por la escalación percibida de la OTAN más allá de las líneas rojas rusas, como la eliminación de más bancos rusos de SWIFT o la continuación de la ayuda letal que los socios de la OTAN están compartiendo con las fuerzas ucranianas. Rusia también podría encargar a los grupos criminales que lleven a cabo operaciones destructivas o perturbadoras, lo que enturbiaría la atribución mientras sigue respondiendo a la escalación percibida de la OTAN.

Actualmente, es difícil predecir cómo se desarrollará la invasión rusa de Ucrania y las consecuencias que la OTAN seguirá tratando de imponer a Rusia. Sin embargo, sanciones como las impuestas al mayor banco ruso, el Sberbank, y la posible retirada total de Rusia del SWIFT pueden ser líneas rojas que hagan que Rusia arremeta contra las organizaciones alineadas con la OTAN.